Magazine

Quantsマガジン

DevSecOpsとは?DevOpsとの違いやシフトレフトの概念、導入ツールと手順を解説

DevSecOpsの定義からDevOpsとの違い、核心となるシフトレフトの概念を専門家が分かりやすく解説します。SASTやDASTといった主要ツールの特徴、CI/CDパイプラインへの具体的な実装プロセス、導入による修正コスト削減のメリットまで網羅。セキュリティ品質を維持しつつ開発スピードを加速させる、次世代の開発手法の全貌がわかります。

目次

ビジネスのデジタル化が加速する現代において、ソフトウェアのリリースサイクルを高速化させるDevOpsの導入はもはや標準となりつつあります。しかし、スピードを追求するあまり、セキュリティ対策が後回しになってしまうという課題が多くの現場で表面化しています。開発の最終段階で致命的な脆弱性が発見され、リリースが延期になったり、重大な情報漏洩事故が発生したりするリスクは、企業経営にとって看過できない脅威です。

こうした背景から生まれたのが、開発と運用のプロセスにセキュリティを完全に統合する手法であるDevSecOpsです。これは単に新しいツールを導入することではなく、組織全体の文化やマインドセットをアップデートし、開発の全工程において安全性を担保し続けるためのフレームワークです。

本記事では、DevSecOpsの基本的な定義から、なぜ従来のやり方では通用しなくなったのかという背景、そして開発の早期段階で対策を打つシフトレフトの重要性について徹底的に解説します。さらに、実装に欠かせない自動化ツールの種類や、組織に定着させるための具体的なステップ、エンジニアに求められるスキルセットまでを詳しく紐解きます。

DevSecOpsとは?

DevSecOpsとは、ソフトウェアの開発(Development)と運用(Operations)の一連のサイクルの中に、セキュリティ(Security)を継ぎ目なく統合するアプローチを指します。開発が終わってからセキュリティ担当者が検査を行う従来の手法とは異なり、要件定義から設計、実装、運用に至るすべてのフェーズにおいて、セキュリティを共通の責任として組み込むことが特徴です。

DevSecOpsの本質を深く理解するために、以下の3つの観点からその輪郭を明確にしていきます。

DevOpsとの違いと進化の過程

なぜ今DevSecOpsが必要なのか

目指すべきゴールであるSecure by Design

DevOpsとの違いと進化の過程

DevOpsは、開発と運用の連携を強化することでリリース速度と安定性を高めることを目的として発展してきました。しかし、このサイクルにセキュリティが含まれていない場合、リリースの直前にセキュリティチェックという関所が設けられ、せっかくのスピード感が損なわれてしまうという問題が生じていました。

DevSecOpsは、このDevOpsの概念にセキュリティを対等な要素として加え、三者が一体となって動く体制へと進化させたものです。セキュリティ担当者が独立した検査機関としてリリースの是非を判断するのではなく、開発の初期段階から共にプロセスを作り上げるパートナーへと役割が変わります。

安全性を前提としたスピードの追求こそが、DevOpsからDevSecOpsへと進化した最大の理由であり、開発ライフサイクル全体を最適化するための回答です。

なぜ今DevSecOpsが必要なのか

今日のビジネス環境では、一日に何度もアップデートを繰り返すような超高速なリリースサイクルが求められています。このようなスピード感に対し、従来のように人間が手動で脆弱性診断を行う手法では、もはや物理的に対応が間に合わなくなっています。

また、サイバー攻撃が高度化し、オープンソースライブラリの脆弱性を突いたサプライチェーン攻撃などの脅威も増大しています。万が一、脆弱性を抱えたままリリースしてしまえば、情報漏洩による損害賠償や社会的信頼の失墜といった経営を揺るがす深刻な事態を招きかねません。

セキュリティを自動化し、プロセスに内包することは、現代のソフトウェア開発においてリスクをコントロールし、ビジネスを継続させるための不可欠な防衛戦略となっています。

目指すべきゴール「Secure by Design」

DevSecOpsが最終的に目指すのは、Secure by Design、すなわち設計段階からセキュリティが考慮され、安全であることが当たり前となっている状態です。建物を作る際に後から防犯カメラを設置するのではなく、設計図の段階で侵入経路を塞ぎ、頑丈な構造にする考え方に似ています。

これを実現するためには、ソースコードの記述からビルド、デプロイに至る一連のパイプラインに、自動化された検査の仕組みを組み込む必要があります。開発者が特に意識しなくても、安全でないコードが書かれた瞬間に警告が出るような環境を構築します。

バグを見つけることではなく、バグを作り込まない仕組みを整えることに主眼を置くことで、高品質で堅牢なソフトウェアを継続的に提供できるようになります。

DevSecOpsの核心概念「シフトレフト」

DevSecOpsを語る上で避けて通れない最重要コンセプトが、シフトレフトです。これは、ソフトウェア開発ライフサイクルの右側、つまり工程の終盤で行われていたセキュリティ対策を、左側である上流工程へ前倒しすることを意味します。

シフトレフトがなぜこれほどまでに重視されるのか、その理由を以下の3点から解説します。

従来のウォーターフォール型セキュリティの課題

開発の早期段階で対策することの経済合理的メリット

開発者自身がセキュリティ意識を持つ文化

従来のウォーターフォール型セキュリティの課題

従来のウォーターフォール型開発では、要件定義、設計、開発、テストという工程が終了した後に、最終関門としてセキュリティ診断が実施されてきました。この仕組みでは、リリース直前のデッドラインが迫る時期に重大な脆弱性が発覚することが珍しくありません。

もしこの段階で根本的な設計ミスが見つかれば、最悪の場合は大幅な手戻りが発生し、リリース予定日が延期されることになります。開発チームにとっては想定外の追加作業が発生し、ビジネス部門にとっては市場投入の機会損失を招くという、組織全体にとって深刻な不利益を引き起こしていました。

工程の最後に判明するリスクは、プロジェクトの予測可能性を著しく低下させ、スケジュールを不安定にする大きな要因となっています。

開発の早期段階で対策することの経済メリット

脆弱性を修正するためにかかるコストは、発見される時期が遅くなればなるほど、幾何級数的に増大します。コーディングの最中に発見できればその場ですぐに修正できますが、リリース後に発覚した場合は、調査、修正、再テスト、再デプロイに加え、謝罪や損害賠償といった膨大なコストが発生します。

シフトレフトを実践し、設計や実装の段階で脆弱性を排除できれば、これらのムダなコストを劇的に削減することが可能です。早期発見と即時修正のサイクルを自動化することで、修正工数を極小化し、リソースを新機能の開発という付加価値の高い業務に振り分けることができます。

修正コストの最小化は、企業の収益性を向上させるための極めて合理的な経営判断であり、DevSecOpsを導入する最大の動機となります。

開発者自身がセキュリティ意識を持つ文化

シフトレフトを成功させるためには、セキュリティを専門部署だけの仕事にせず、開発者自身が当事者意識を持つことが不可欠です。日々のコーディングの中でセキュリティツールを活用し、安全なコードを書く技術を磨く文化を醸成します。

これを実現するためには、開発者の作業負荷を過度に増やさない、使い勝手の良いツールの提供が鍵となります。セキュリティチェックの結果が即座に開発環境にフィードバックされ、学習教材のように修正方法が提示される仕組みが理想的です。

セキュリティは全員の責任であるというマインドセットが浸透した組織では、結果としてセキュリティ部門の負担も軽減され、組織全体の防御力が底上げされます。

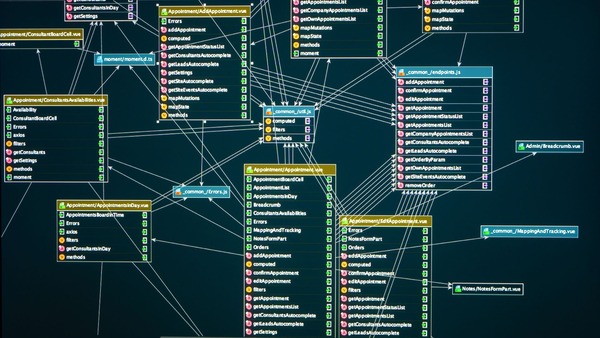

DevSecOpsの実装プロセスとCI/CD連携

DevSecOpsを具体的に現場で機能させるためには、CI/CDパイプラインという自動化された開発の流れの中に、セキュリティテストのプロセスを組み込んでいく必要があります。人の手を極力介さずに、常時監視が行われる体制を構築することが重要です。

各フェーズにおける具体的な実装内容は、以下の4つのステップに整理されます。

計画・設計フェーズ:脅威モデリング

コーディング・ビルドフェーズ:静的解析と依存関係チェック

テスト・デプロイフェーズ:動的解析とコンテナスキャン

運用・監視フェーズ:常時モニタリングと自己修復

計画・設計フェーズ:脅威モデリング

コードを書き始める前の段階で行うのが、脅威モデリングです。これは、開発しようとしているシステムの構造を分析し、どのような経路で、どのような攻撃を受けるリスクがあるかを予測して事前に策定するプロセスを指します。

STRIDEと呼ばれる手法などを用いて、なりすましやデータの改ざん、情報漏洩といった脅威を網羅的に洗い出します。この段階でリスクを特定しておくことで、設計ミスによる脆弱性の作り込みを未然に防ぐことができます。

設計段階でのリスクヘッジこそが、最も手戻りの少ないセキュリティ対策であり、Secure by Designを実現するための重要な一歩となります。

コーディング・ビルドフェーズ:静的解析と依存関係チェック

開発者がソースコードを記述し、リポジトリにコミットした瞬間に動き出すのが、静的解析(SAST)とソフトウェアコンポジション解析(SCA)です。自動化されたツールが、コードの中に危険な記述がないか、あるいは脆弱性が報告されている外部ライブラリを使用していないかを瞬時にスキャンします。

もし重大な脆弱性が検出された場合は、ビルドを自動的に停止させ、開発者へ修正を促すアラートを発信します。このようにパイプラインに門番を設けることで、安全でないコードが次の工程に進むことを防ぎます。

リアルタイムなチェック体制を整えることにより、開発者は自身の作業フローを止めることなく、迅速に安全性を確保できるようになります。

テスト・デプロイフェーズ:動的解析とコンテナスキャン

ビルドされたアプリケーションが動作環境に展開される段階では、動的解析(DAST)やコンテナスキャンが実施されます。静的解析では見つけることができない、サーバーの設定ミスや、実行時にのみ発生する認証不備などの問題を、擬似的な攻撃を与えることであぶり出します。

また、Dockerなどのコンテナ技術を利用している場合は、イメージそのものに脆弱性が含まれていないか、安全でない設定のままデプロイされようとしていないかを自動で検査します。

実際の動作環境を想定した検証を自動化することで、リリース直前まで安全性を多角的に担保し続けることが可能になります。

運用・監視フェーズ:常時モニタリングと自己修復

アプリケーションがリリースされた後も、DevSecOpsのプロセスは終わりません。本番環境での稼働状況を常時モニタリングし、攻撃の予兆や異常なアクセスを検知する体制を維持します。WAFなどの防御ツールと連携し、不審な通信を自動的に遮断する仕組みも重要です。

また、新たな脆弱性が発見された場合に、即座に修正パッチを適用して本番環境へデプロイし直すパッチマネジメントの迅速性も求められます。進んだ組織では、異常を検知した際にシステムを自動的に安全な状態へ戻す、自己修復の仕組みを取り入れている例もあります。

リリース後の安全性をも継続的に保証することにより、日々進化するサイバー攻撃の脅威からシステムを守り抜くことができます。

DevSecOpsを実現する主要なセキュリティツール

DevSecOpsを成功させる鍵は、自動化ツールの適切な選定と活用にあります。人間の目では追いきれない膨大なコードや複雑なライブラリ構成を、テクノロジーの力で効率的に検査していきます。これらは一つですべてをカバーするものではなく、それぞれの得意領域を組み合わせて使用します。

代表的なツールの種類は、主に以下の4つのカテゴリに分けられます。

SAST(静的アプリケーションセキュリティテスト)

DAST(動的アプリケーションセキュリティテスト)

SCA(ソフトウェアコンポジション解析)

コンテナセキュリティとIaCスキャン

SAST(静的アプリケーションセキュリティテスト)

SASTは、プログラムを実行することなく、ソースコードそのものを解析して脆弱性を発見する手法です。ホワイトボックステストとも呼ばれ、開発プロセスの非常に早い段階から適用できることが大きな利点です。

例えば、SQLインジェクションを引き起こす可能性のある不適切な入力処理や、パスワードのハードコーディングといった、コーディング上のミスを的確に指摘します。SonarQubeなどの代表的なツールがあり、開発者のIDEと連携させることで、執筆中からフィードバックを得ることも可能です。

内部構造を詳細にスキャンすることで、開発の初期段階からバグを根絶するための強力な支援となります。

DAST(動的アプリケーションセキュリティテスト)

DASTは、実際にアプリケーションを動かした状態で、外部からネットワーク経由で擬似的な攻撃を仕掛けて脆弱性を探す手法です。ブラックボックステストとも呼ばれ、ハッカーと同じ視点でシステムの安全性を評価します。

SASTでは見つけることが難しい、認証セッションの管理不備やインフラの設定ミスなどを検出できるのが特徴です。OWASP ZAPなどのツールが有名であり、テスト環境にデプロイされたタイミングで自動実行されるよう設定します。

外部からの攻撃に対する耐性を確認することにより、実環境での稼働における安全性を最終的に保証します。

SCA(ソフトウェアコンポジション解析)

現代のソフトウェア開発において、自社でゼロからコードを書く部分はわずかであり、その多くはオープンソースソフトウェア(OSS)やサードパーティ製のライブラリで構成されています。SCAは、これらの外部コンポーネントに既知の脆弱性が含まれていないかを解析するツールです。

Snykなどのツールを利用することで、日々更新される脆弱性データベース(CVE)と照合し、危険なライブラリが使われている場合に警告を出します。また、ライセンス違反のリスクを管理する機能を持つものも多く、法務面でのリスクヘッジにも寄与します。

サプライチェーンのリスクを可視化することは、複雑な依存関係を持つ現代のアプリ開発において、今や最も優先すべき対策の一つとなっています。

コンテナセキュリティとIaCスキャン

クラウドネイティブな開発では、アプリケーションだけでなく、サーバー構成(IaC)やコンテナ環境の安全性も問われます。Trivyなどのツールは、コンテナイメージの中に含まれるOSライブラリの脆弱性をスキャンしたり、Kubernetesの設定ミスを検出したりします。

また、TerraformやCloudFormationといったインフラをコード化したファイルに対して、クラウドのセキュリティ設定がベストプラクティスに従っているかを検査する機能も重要です。

インフラもアプリと同様にコードとして検査することにより、プラットフォーム全体を通じた一貫したセキュリティレベルを維持することが可能になります。

DevSecOps導入による組織のメリット

DevSecOpsの導入は、セキュリティ担当者の不安を解消するだけではありません。ビジネスの成長を加速させ、エンジニアの生産性を高めるという、経営面でも実務面でも極めて大きな価値を組織にもたらします。

導入によって得られる具体的なメリットを整理すると、以下の3点に集約されます。

脆弱性修正コストの大幅な削減

リリースサイクルの遅延防止

セキュリティコンプライアンスへの準拠

脆弱性修正コストの大幅な削減

シフトレフトの最大の恩恵は、修正にかかる時間と費用の劇的な削減です。開発の終盤やリリース後に発覚した脆弱性を修正するには、多くの人員が調査に駆り出され、本来の業務が停止するなどの大きなコストがかかります。

開発の最中に自動検知し、その場で修正できるようになれば、これらのムダなコストを回避できます。早期にバグを摘み取ることで、プロジェクトの予算超過を防ぎ、利益率の向上に直接的に貢献します。

ムダな手戻り工数をゼロに近づけることは、エンジニアのリソースを革新的な機能開発へと集中させるための最良の方法です。

リリースサイクルの遅延防止

従来の開発現場では、リリース直前に実施されるセキュリティ診断の結果待ちによって、開発がストップしてしまうことがよくありました。DevSecOpsでは、セキュリティチェックがCI/CDパイプラインの中で並列して行われるため、このようなボトルネックが解消されます。

自動化されたテストがパスしている限り、セキュリティ診断のためにリリースを遅らせる必要はありません。ビジネス部門が求めるスピード感で、新機能を市場に投入し続けることが可能になります。

スピードと安全性を高い次元で両立させることにより、競合他社に対して圧倒的な優位性を築くことができます。

セキュリティコンプライアンスへの準拠

現代のビジネスでは、GDPRなどの個人情報保護規制や、PCIDSSなどの業界基準への準拠が厳しく求められます。DevSecOpsを導入していれば、すべての開発工程でセキュリティテストが実施されたという証跡(エビデンス)を、システムが自動的に記録し続けます。

これにより、監査のたびに膨大な資料を作成する手間が省けるだけでなく、常にコンプライアンスを満たしているという自信を持って事業を運営できます。

客観的な安全性の証明を自動的に行える体制は、顧客やパートナー企業からの信頼を獲得するための強力な武器となります。

DevSecOps導入のステップと成功のポイント

DevSecOpsは、ある日突然ツールを導入すれば完成するというものではありません。現場の混乱を避け、着実に組織に定着させるためには、段階的なアプローチと文化的な配慮が必要となります。

成功に向けた具体的な導入ステップは以下の通りです。

現状の可視化とセキュリティポリシーの策定

スモールスタートでのツール導入

セキュリティ・チャンピオンの育成

現状の可視化とセキュリティポリシーの策定

まずは、現在の開発プロセスの中で、どこにセキュリティ上のリスクが潜んでいるのかを洗い出すことから始めます。どのようなツールを使い、どのタイミングでチェックを行い、どの程度の脆弱性があればビルドを止めるのかという判断基準(ポリシー)を明確にします。

この際、最初からあまりに厳しい基準を設けてしまうと、開発の現場がパンクしてしまいます。まずはビジネスリスクが高いものに絞り、徐々に基準を上げていくような段階的な設計が現実的です。

現状の課題と目指すべき基準を明確にすることが、プロジェクトに関わる全員の目線を合わせるための第一歩となります。

スモールスタートでのツール導入

いきなりすべての開発ラインにすべてのツールを導入しようとすると、必ず反発や混乱が起きます。まずは特定の一つのチームや、一つのプロジェクトからパイロット導入を開始し、そこでの成功事例を作ることが重要です。

ツールの選定も、まずは開発者への負担が少ないSCA(ライブラリチェック)から始め、徐々にSASTやDASTへと範囲を広げていくのが定石です。開発者が「このツールのおかげで安心してリリースできる」と感じられるような成功体験を提供することが、全体の定着を後押しします。

小さく始めて、確実に成果を共有することにより、組織内でのDevSecOpsに対する信頼を育てていきます。

セキュリティ・チャンピオンの育成

各開発チームの中に、セキュリティに強い関心を持ち、チーム内での活動をリードするセキュリティ・チャンピオンを任命します。彼らはセキュリティ部門からの指示を一方的に受けるのではなく、開発現場の状況を考慮しながら最適な対策を提案する橋渡し役となります。

チャンピオンを育成するために、特別なトレーニング機会を提供したり、コミュニティを作ったりして、彼らのモチベーションを高める仕組みを作ります。現場に近い人間が啓蒙活動を行うことで、セキュリティ文化の浸透スピードは飛躍的に向上します。

現場主導の改善サイクルを回すことこそが、DevSecOpsを一時的な流行で終わらせず、組織のDNAとして定着させるための鍵となります。

DevSecOpsエンジニアに必要なスキルと資格

DevSecOpsを推進するエンジニアは、開発、運用、セキュリティという三つの領域を横断して理解できる非常に希少な人材です。IT業界でも極めて需要が高く、市場価値が高い職種として注目を集めています。この職種を目指す上で身につけるべきスキルと、役立つ資格についてまとめます。

求められる技術スキルセット

DevSecOpsエンジニアには、単なるセキュリティの知識だけでなく、自動化を実現するための実装力が強く求められます。具体的には、プログラミングスキル、CI/CDツールの構築・運用経験、AWSやAzureなどのクラウドインフラの知識、DockerやKubernetesなどのコンテナ技術の習熟が必要です。

さらに、各種セキュリティスキャンツールの特性を理解し、誤検知を減らすためのチューニングを行う能力も欠かせません。技術的な深さだけでなく、各部門を調整するための高いコミュニケーション能力も同様に重要です。

広範な領域をつなぎ合わせる能力こそが、DevSecOpsエンジニアとしてのアイデンティティとなります。

DevSecOps関連の認定資格

自身のスキルを客観的に証明するためには、関連する認定資格の取得が有効です。まず基礎となるのがCompTIA Security+や、より高度なCISSPといったセキュリティ全般の資格です。また、クラウドベンダーが提供するセキュリティ専門資格(AWS Certified Security - Specialtyなど)も高く評価されます。

近年では、DevSecOpsに特化した資格も登場しています。例えば、DevSecOps Engineering (DSOE)や、特定のツールベンダーが提供する認定試験などが挙げられます。

資格取得を通じた体系的な学習は、現場での実践的な知識を補完し、プロフェッショナルとしてのキャリアを加速させる力強い助けとなるでしょう。

まとめ

DevSecOpsは、開発スピードを犠牲にすることなく、ソフトウェアの安全性を最高水準に保つための現代的なソリューションです。開発の全工程にセキュリティを組み込むシフトレフトの思想を徹底し、自動化されたCI/CDパイプラインを構築することで、企業は脆弱性修正コストの削減、リリースの高速化、コンプライアンスの遵守という多大なメリットを同時に手にすることができます。

導入の道のりはツールの選定だけではなく、開発者自身がセキュリティ意識を持つという文化の変革が伴うため、決して容易ではありません。しかし、現状を可視化し、スモールスタートで成功体験を積み重ね、セキュリティ・チャンピオンを育成していくことで、必ず組織に定着させることができます。DevSecOpsエンジニアという新たな専門職の活躍は、その変革をより確実なものにするでしょう。

安全性はもはや付加価値ではなく、ビジネスを継続させるための絶対条件です。DevSecOpsの実践を通じて、信頼されるデジタルプロダクトを迅速に提供し続ける体制を整えることは、変化の激しい時代を勝ち抜くための最も確実な投資となるはずです。まずは現在の開発フローを見直し、どこから自動化を始められるか、チームで話し合うことから着手してみてはいかがでしょうか。

コンサルティングのご相談ならクオンツ・コンサルティング

コンサルティングに関しては、専門性を持ったコンサルタントが、徹底して伴走支援するクオンツ・コンサルティングにご相談ください。

クオンツ・コンサルティングが選ばれる3つの理由

②独立系ファームならではのリーズナブルなサービス提供

③『事業会社』発だからできる当事者意識を土台にした、実益主義のコンサルティングサービス

クオンツ・コンサルティングは『設立から3年9ヶ月で上場を成し遂げた事業会社』発の総合コンサルティングファームです。

無料で相談可能ですので、まずはお気軽にご相談ください。

関連記事

専門用語

SAP Basisとは?仕事内容や年収、クラウド時代に求められるスキルと将来性

SAP Basis(ベーシス)の基礎知識から具体的な仕事内容、年収、将来性まで網羅的に解説します。業務コンサルタントとの違いや、SAP NetWeaverの技術基盤、クラウド時代(RISE with SAP)における役割の変化、必要なスキルセット、認定資格の取得メリットまで、専門家が詳しく解き明かします。

専門用語

S/4HANAとは?ECC6.0との違いやクラウド版の種類、3つの移行方式を徹底解説

SAP S/4HANA(エスフォーハナ)の基本概念からECC 6.0との違い、クラウド版の提供形態、そして移行方式(グリーン・ブラウン・ブルーフィールド)まで詳しく解説します。2027年問題の対策や、ユニバーサルジャーナルによるデータ構造の刷新など、次世代ERPへの移行を検討する企業が知っておくべき情報を網羅しました。

専門用語

ERPとSAPの違いとは?世界シェアNo.1の理由や機能、他社製品との比較を解説

ERPとSAPの違いを明確に解説します。ERPは統合基幹業務システムという概念、SAPはその市場で世界シェアを誇るドイツ企業の製品名です。なぜSAPが選ばれるのか、主要モジュールの機能、OracleやDynamics 365といった他社製品との比較、そしてS/4HANAへの進化や導入プロジェクトの注意点まで、専門家が詳しく網羅します。

専門用語

SAP Fioriとは?SAP GUIとの違いやS/4HANAでの役割、3つのアプリタイプを解説

SAP Fioriの定義や従来のSAP GUIとの違い、S/4HANAでの重要な役割を専門家が詳しく解説します。3つのアプリタイプ(トランザクション、分析、ファクトシート)の特徴や、業務効率を高めるデザイン原則、技術基盤となるSAPUI5まで網羅。現場のUXを刷新し、リアルタイムな経営判断を支援するFioriの導入メリットと注意点を凝縮しました。

専門用語

AI活用の成功事例20選!業界・業務別の導入効果や生成AIの最新活用法まで解説

AI(人工知能)の活用事例を業界別・業務別に20選ピックアップし、専門家が詳しく解説します。製造業の検品や小売の需要予測、生成AIを用いた広告制作など、最新の成功事例から導入効果まで網羅。AI導入で失敗しないためのポイントや学習データの重要性、スモールスタートのコツなど、ビジネスに役立つ実践的な知識を提供します。

専門用語

ファクトリーオートメーション(FA)とは?意味や導入メリット、主要機器とスマート化の未来について解説

ファクトリーオートメーション(FA)の定義から導入のメリット、産業用ロボットやPLCといった主要機器の役割を専門家が詳しく解説します。生産自動化によるコスト削減や品質安定化の仕組み、IoT・AIを融合させたスマートファクトリーの最新トレンドまで網羅。キーエンスや三菱電機など主要メーカーの強みや、導入成功のステップも紹介します。

専門用語

CMMIとは?5段階の成熟度レベルやISOとの違い、認証取得のメリットを解説

CMMI(能力成熟度モデル統合)の定義や5段階の成熟度レベル、ISO9001との決定的な違いを専門家が分かりやすく解説します。レベル3取得の意義やV2.0でのアジャイル対応、評定(アプレイザル)の流れまで網羅。ソフトウェア品質を向上させ、政府調達や入札での競争力を高めるためのプロセス改善のノウハウを凝縮した実践ガイドです。

専門用語

インシデント管理とは?問題管理との違いや対応フロー、ITILに基づく運用ルールを紹介

インシデント管理の定義から問題管理との決定的な違い、ITILに基づく標準的な対応フローを専門家が分かりやすく解説します。エスカレーションのルール作りや優先度の判断基準、SLAの考え方まで網羅。現場の属人化を防ぎ、サービスの早期復旧を実現するための実践的なポイントや、ServiceNow等の最新ITSMツールも紹介します。

専門用語

SAP HANAとは?インメモリDBの仕組みや高速化の理由、S/4HANAとの関係を解説

SAP HANAとは、すべてのデータをメモリ上で処理する次世代インメモリデータベースです。従来のディスク型DBとの違いや、カラムストア、データ圧縮といった高速化の仕組み、最新ERPであるS/4HANAとの深い関係を専門家が詳しく解説。リアルタイム経営を実現するための技術的メリットやクラウド版(HANA Cloud)の活用法まで網羅した決定版ガイドです。

専門用語

CCB(変更管理委員会)とは?プロジェクトの仕様変更を制御する役割と運営フロー

CCB(変更管理委員会)とは何か、プロジェクト管理における役割や運営フローを専門家が詳しく解説します。仕様変更によるスコープクリープを防ぎ、プロジェクトを成功に導くための意思決定プロセスやメンバー構成、失敗しないための運営のコツまで網羅。JiraやBacklogを活用した効率化の手法や、アジャイル開発での在り方も紹介します。