Magazine

Quantsマガジン

不正アクセスとは?手口や被害事例7選ととるべき対策7選を解説!

不正アクセスとは、許可のない外部の者がPCやネットワークに不正に侵入することを指します。この記事では、不正アクセスの手口と対策を解説します。実際に日本国内で起きた被害事例も紹介するので、社内の不正アクセス対策に役立ててください。

目次

不正アクセスとは?

不正アクセスとは、許可の無い者がコンピューターやネットワークシステムに不正に侵入することです。アクセスする側の目的は、侵入先のデータの窃取や改ざん、データの悪用、コンピューターリソースの不正利用など様々です。

不正アクセスは、個人や企業にとって、甚大な被害をもたらす可能性のある犯罪行為です。

不正アクセスに関する法律

不正アクセスに関する法律には、「不正アクセス行為の禁止等に関する法律」があります。通称、不正アクセス禁止法と呼ばれています。

この法律では、アクセス管理者の許可なくシステムに不正にアクセスすることを禁止しており、違反した場合は懲役や罰金が科されます。また不正アクセスを助長する「不正指令電磁的記録」の作成、提供、供用、取得、保管行為も規制されています。

参考:総務省『不正アクセス行為の禁止等に関する法律』

参考:警視庁『不正指令電磁的記録に関する罪』

不正アクセスの被害にあった場合のリスク

不正アクセスの被害に遭った場合、以下のようなリスクが考えられます。

- 機密データや個人情報の漏洩

- システムの改ざんやデータの破壊

- サービス停止や業務停滞による機会損失

- コンピューターリソースの不正利用による金銭的損失

- 社会的信用の失墜

このように、不正アクセスの被害に遭うと、企業では経営において甚大な被害を受ける可能性があります。大きな利益を失う前に、不正アクセスの対策を事前に施しておきましょう。

企業だけでなく、個人でも重要なデータや個人情報を盗まれる場合があります。クレジットカードの不正利用などに繋がるので、個人でも不正アクセスへの対策は必要です。

不正アクセス被害の動向

近年、フィッシング攻撃などのサイバー攻撃は高度化、巧妙化する一方です。それに伴い、不正アクセスの被害件数も増え、深刻さを増しています。

警察庁の調査報告によると、2022年の不正アクセス禁止法違反の検挙件数は、前年比で約21.7%増加しています。新型コロナウィルスの影響でリモートワークが増え、セキュリティ環境が脆弱な企業が標的になったことが一因とみられています。

参考:警察庁「令和4年におけるサイバー空間をめぐる脅威の情勢等について」

不正アクセスの手口

不正アクセスにはどのような手口があるのでしょうか。

次の章で、具体的な不正アクセスの手口を9つ紹介します。

他人の識別符号を利用する「識別符号窃用型」

識別符号窃用型の不正アクセスとは、アクセス制限されている企業サーバーに、ネットワークを通じて、アクセス許可されている人物の「識別符号」を利用して、行われる行為です。「識別符号」とは、サーバー機器など情報機器や仮想サーバー、サービスなどにアクセスする際に使用するIDやパスワードのことを指します。

識別符号窃用型の不正アクセスには、大きく分けて2種類の方法があります。

パスワードリスト攻撃

パスワードリスト攻撃とは、識別符号窃用型の不正アクセスの方法の一つで、何らかの方法で入手したIDとパスワードの組み合わせのリストを用いて不正アクセスを試みます。攻撃に使用するリストは、不正アクセスを試みる対象から流出したものとは限りません。

同じユーザーが別のサーバーやネットワーク機器などに同じパスワードやIDを使い回している場合、不正アクセスの対象へ不正にログインできてしまいます。

ブルートフォースアタック

ブルートフォースアタックとは、識別符号窃用型の不正アクセスの方法の一つで、総当たりでIDとパスワードの組み合わせを試し、不正アクセスを行います。

古典的かつ単純な手口ですが、ログインIDは既知の情報であるので、専用の不正プログラムなどを使用すれば、パスワードの解明は、さほど難しくないとされています。

セキュリティ上の穴を狙う「セキュリティ・ホール攻撃型」

セキュリティ・ホール攻撃とは、不正アクセス対象のセキュリティの脆弱性を突いて、システムに偽の指令やプログラムを入力することで、不正アクセスする行為です。多くのセキュリティーホール(セキュリティの脆弱性)は、開発段階での設計ミスやプログラムによる不具合、もしくはアップデート時の不備などが原因で発生します。

セキュリティ・ホール攻撃にも、いくつか種類があります。ここでは、セキュリティ・ホールを狙った攻撃を2種類、紹介します。

OSコマンドインジェクション

OSコマンドインジェクションとは、サーバーやプログラムを作成した人物の意図しないパラメーターを入力して、不正アクセス対象へ好きなコマンドを実行する攻撃を指します。原理的には、後述するSQLインジェクションと同じですが、使用する言語が OSコマンドである点が違います。

攻撃者は、クエリパラメータやフォームのデータなどから OSコマンドを作成し、サーバーやプログラムの作成者の意図しない操作を行います。指定された攻撃者のメールアドレスに、IDやパスワードを送信する、といった命令が可能です。

SQLインジェクション

SQLインジェクションとは、サーバーやプログラムの脆弱性を突き、サーバー作成者の意図しないSQLコマンドを入力して、不正アクセスする攻撃方法です。 OSコマンドインジェクションとの違いは、データベースを操作する言語の違いです。

攻撃者は、不正なコマンドを入力し、サーバー内に格納されている情報を窃取したり、改竄したりします。 OSコマンドインジェクションも同様ですが、入力された不正な命令文を排除する仕組みやアプリケーションを導入することで、その脆弱性を排除できます。

具体的な不正アクセスの手口

不正アクセスの手口、攻撃方法には様々な種類があります。それでは、具体的にどのようなツールを媒体に不正アクセスを、攻撃者は試みるのでしょうか。

不正アクセスを狙う攻撃者が使用する手口や経路が分かれば、不正アクセスの対策も施しやすくなります。

ウイルスによる不正アクセス

不正アクセスの具体的な手口の代表例は、コンピューターウィルスによる不正アクセスです。攻撃者が送ってきたウィルスやマルウェアに感染すると、攻撃対象へ侵入の糸口となる可能性が発生します。

特定の人物のパソコンへウィルスを感染させ、そのパソコンをゲートウェイにし、企業内部のネットワークに侵入するケースもあります。このケースの場合、ウィルス感染したUSBフラッシュメモリやCD-ROMを読み込んだ際に、不正プログラムを注入されたと考えられます。

フィッシングを使った不正アクセス

フィッシング攻撃を用いた不正アクセスも、不正アクセスの手口の具体例です。フィッシングメールやSMSなどのメッセージを使い、偽のWEBサイトへ誘導し個人情報やログイン情報を詐取します。

窃取したログイン情報を利用して、攻撃対象へ不正アクセスし、企業機密や顧客情報などを盗みます。フィッシング攻撃は、不特定多数の人物に一斉にメッセージを送信することが可能で、古くから活用されているサイバー攻撃の一つです。

ネットワークやシステムなどの脆弱性を狙った不正アクセス

社内ネットワークやシステム、アプリケーションの脆弱性を突いて、ネットワークやサーバーに不正アクセスする手口も、不正アクセスの代表例です。 OSのアップデートの際などに発生する脆弱性を突くなど、最新の脆弱性情報を収集しています。

攻撃側は、最新の情報を駆使して、ネットワークやシステムの脆弱性を探ってきます。

パスワードの解読による不正アクセス

攻撃側は、暗号化されたパスワードを、専用のツールやコンピューターを使用することで、解読します。総当たり的に解読を試みます。

ブルートフォースアタックがこの手口に該当し、古くから使用されている不正アクセスの手口です。パスワードの使い回しは避け、サーバーごとやサービスごとに使い分けることが重要です。

人的ミスによって起こる不正アクセス

攻撃側による原因ではなく、攻撃対象側によるミスによって起きる不正アクセスもあります。例えば、従業員の設定したパスワードが分かりやすい単語や数字の羅列になっていたり、屋外でログインIDやパスワードを使用し、攻撃側にログイン情報を目視されるケースです。

機密情報を扱う場合は、屋内でログイン情報を使用するか、どうしても屋外で社内サーバーにログインする必要があるなら、保護フィルムなどで外部の人間に目視確認されないようにする配慮が必要です。パスワード設定も複数の文字種を使用したランダムなパスワードにすれば、人的ミスによる不正アクセスを防げます。

不正アクセスの被害事例7選

不正アクセスの事例には、どのようなものがあるのでしょうか。

ここでは、実際に日本国内で発生した不正アクセスの被害事例を7つ紹介します。本章を読んで、自社にも同じ事件が起きないように対策を実施していきましょう。

被害事例1.マツダ株式会社

2023年7月に、マツダ株式会社は、外部からの自社サーバーへの不正アクセスを検知し、同年9月に、個人情報流出の可能性を公表しました。マツダ社員およびグループ企業社員のID、パスワード、氏名、メールアドレス、電話番号などが流出した可能性があります。

流出の疑いのあるアカウントの件数は、約10万件でした。マツダ社は、不正アクセスを許した原因を「自社ネットワークに設置されていたサーバーの脆弱性を悪用された」と発表しています。

被害事例2.山形大学

2023年9月、山形大学で運営している研究室ホームページのサーバーに不正アクセスの形跡が確認されました。改ざん・不正プログラムの書き込みが見られ、同大学が保有する個人情報が漏洩した可能性があると、山形大学は発表しています。

流出した可能性のある情報は、山形大学で使用していた氏名やメールアドレス等です。380名分の個人情報が流出した疑いがあります。

被害事例3.志布志市ふるさと納税特設サイト

2023年6月、鹿児島県志布志市のふるさと納税サイトが不正アクセスを受け、一部の寄附者のクレジットカード情報が漏洩した可能性を、志布志市が発表しました。同サイトに使用されていたEC-Cubeというシステムの脆弱性を悪用され、クレジットカード情報を窃取するためのプログラムが書き込まれました。

本事案では、寄附者910名のクレジットカード情報が流出した可能性があります。流出した疑いのあるクレジットカード情報には、クレジットカード番号やセキュリティーコードなども含まれます。

被害事例4.ソースネクスト株式会社

2023年2月、ソースネクスト株式会社は、同社が運営するサイトに外部からの不正アクセスを受けたと公表しました。ソースネクスト株式会社が運営するサイトの脆弱性を悪用され、ペイメントアプリケーションのプログラムが改ざんされ、情報が漏洩しました。

漏洩した可能性のある情報は、同社顧客のクレジットカード情報約11万件および個人情報約12万件で、カード番号やセキュリティコード、顧客の氏名や連絡先などが含まれます。

被害事例5.森永製菓株式会社

2022年3月、森永製菓株式会社は、自社で管理する複数サーバーに障害が発生し、外部からの不正アクセスの形跡を発見しました。自社で設置していたネットワーク機器の脆弱性が悪用され、侵入されました。

外部流出した疑いのある情報は、約164万件あり、同社運営の「森永ダイレクトストア」のユーザー情報である、顧客氏名、性別、電話番号、購入履歴が含まれます。

被害事例6.株式会社ベイシア

2021年11月、株式会社ベイシアは、同社が運営する「ベイシアネットショッピング」のECサイトに、外部からの不正アクセスを確認したと発表しました。同社ではECサイトの制作および運営を別会社へ委託していました。その別会社のシステムへ外部からの不正アクセスがあったと公表しています。

流出した可能性のある情報の件数は、顧客の個人情報が約25万件、クレジットカード情報が3千件です。情報には、クレジットカード番号やパスワード、顧客の連絡先、職業などの情報が含まれています。

被害事例7.株式会社JTB

2016年6月、株式会社JTBで、顧客の個人情報が不正アクセスにより流出した可能性があると発表されました。同社の子会社「i・JTB」の社員が取引先を装ったメールの添付ファイルを開き、パソコンとサーバーへウィルスが感染し、不正アクセスが行われたと公表しています。

流出の可能性のある顧客情報の件数は、約793万人分に及びます。顧客氏名、性別、メールアドレスなどの個人情報、パスポート番号なども流出した疑いがありました。

参考: 株式会社NTTドコモ「提携先のJTB社のグループ会社サーバーへの不正アクセスに伴う「dトラベル」の個人情報流出の可能性について」

不正アクセスに備えてとるべき対策7選

外部の人間が許可なく侵入してくる不正アクセスは、様々な手口やツールを使用して行われます。では、その対策はどのようにすればいいのでしょうか。

ここでは、不正アクセスに備えてとるべき対策を7つ紹介します。事前に対策を講じることで、悪意のある第三者の不正アクセスは未然に防げます。

強力なパスワードを設定する

強力なパスワードとは、「1234」などの単純な数字の羅列や生年月日などの推測されやすい文字列は避け、英数字や記号を組み合わせた6文字以上などの長めのパスワードを指します。

一度設定するだけでなく、定期的に更新することも効果的です。強力なパスワードを設定し、かつ定期的な変更を行えば、パスワード解読による不正アクセスの危険性は軽減できるでしょう。

二段階認証や多要素認証を設定する

IDやパスワード以外の要素を組み合わせて、不正アクセス対策を行うのは、非常に効果的です。パスワードに加え、スマートフォンの所持情報、指紋や顔認識などの生体情報を取り入れ認証することを、二段階認証もしくは多要素認証と呼びます。

近年、不正アクセスの手口は高度化、巧妙化する一方です。前述のような、強力なパスワードを設定するといった工夫だけでなく、パスワードのみに頼らない対策として、二段階認証や多要素認証は、欠かせません。

OSやソフトウェアを最新状態に更新する

企業内で使用しているパソコンのOSやソフトウェアを常に最新の状態に更新しておくことは、不正アクセスの対策として、非常に効果的です。攻撃側は、 あらゆるシステムの脆弱性の最新の情報を常に収集しています。

既存の OSやソフトの脆弱性が判明すれば、攻撃側はすぐに攻撃を仕掛けてきます。既知の脆弱性は常に最新のセキュリティパッチを適用して解消していきましょう。

ウイルス対策ソフトを導入する

ウィルス対策ソフトを導入し、PCやサーバー内へのウィルス感染を防ぐことも、不正アクセスを回避する効果的な手段です。コンピューターウィルスは、攻撃対象者の意表を突いて、持ち込まれます。

強力なパスワードや多要素認証を設定していても、ウィルス感染により、悪意ある指示を入力し、パスワードや多要素認証の改ざんを行うことが可能です。ウイルス対策ソフトの活用やネットワーク上のファイアウォール機能の使用も、不正アクセス対策として検討しておきましょう。

自社システムやサーバーの脆弱性を定期的にチェックする

企業が保有するシステムやサーバーに対し、定期的にセキュリティ診断を行い、脆弱性の有無の確認や対策を施しましょう。仮に脆弱性があっても、攻撃側よりも早く検知できれば、事前に改善できます。

もしシステムやサーバー運用や保守をアウトソーシングしている場合は、委託先の企業へ脆弱性の定期的チェックを依頼しておくと、不正アクセスの危険性は減らせます。

利用するクラウドサービスに設定不備がないかチェックする

企業がクラウドサービスを利用し、サービス内のサーバーに個人情報や機密情報を格納しているケースもあると思います。その際は、それら価値ある情報へアクセスする権限設定に不備がないか、定期的に確認する必要があります。

例えば、離職した管理者のIDとパスワードがそのまま残っている場合、離職した管理者のログイン情報から不正にアクセスすることは容易です。有効なログイン情報であるのか、権限の設定は適切か、を定期的に確認しましょう。

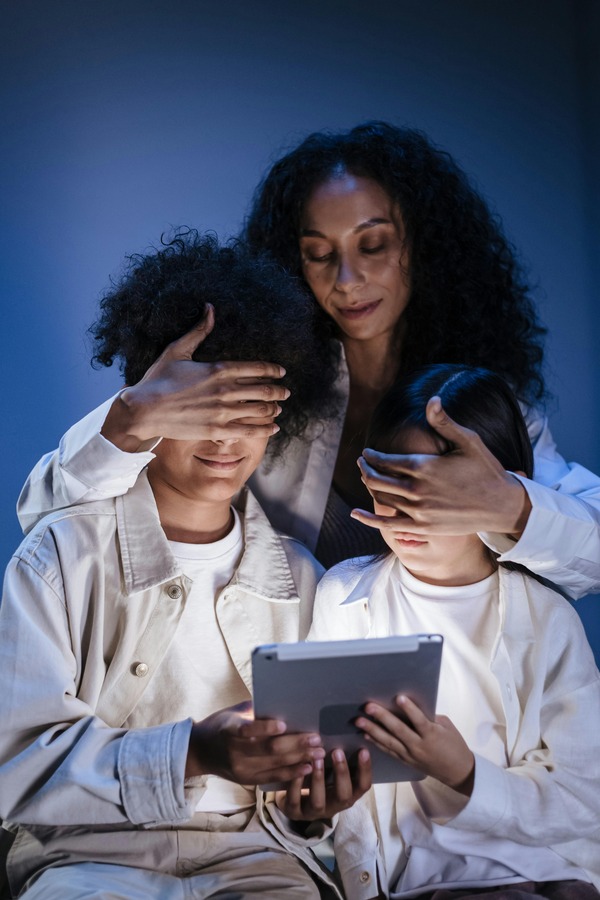

社員にセキュリティ教育を行う

自社内の社員による人的ミスを減らすために、社員にセキュリティ教育を行うことも、不正ログイン対策として有効です。社員一人ひとりのセキュリティリテラシーを高め、企業内全体のセキュリティを底上げできます。

フィッシング攻撃などにも見られる標的型攻撃に対しても効果が高く、セキュリティ意識の向上が、悪意ある外部からの不正アクセスを防いでくれます。

不正アクセスへの対策をしよう

本記事では、不正アクセスの具体的な手口と対策、実際に日本国内で起きた被害事例を紹介してきました。不正アクセスから重要なデータやシステムを守るには、技術的な対策と人的な取り組みが必要不可欠です。

必要に応じて、より高度な対策を実施する為に、セキュリティ対策専門の企業に相談することも視野に入れましょう。不正アクセスを防ぎ、情報セキュリティの確保に取り組むことが、現代の企業には求められています。

コンサルティングのご相談ならクオンツ・コンサルティング

コンサルティングに関しては、専門性を持ったコンサルタントが、徹底して伴走支援するクオンツ・コンサルティングにご相談ください。

クオンツ・コンサルティングが選ばれる3つの理由

②独立系ファームならではのリーズナブルなサービス提供

③『事業会社』発だからできる当事者意識を土台にした、実益主義のコンサルティングサービス

クオンツ・コンサルティングは『設立から3年9ヶ月で上場を成し遂げた事業会社』発の総合コンサルティングファームです。

無料で相談可能ですので、まずはお気軽にご相談ください。

関連記事

サイバーセキュリティ

マクロウイルスとは?オフィス製品に感染する仕組みと対策を解説!

マクロウイルスは、ビジネスに不可欠な「マイクロソフトオフィス」製品のマクロ機能を悪用するマルウェアの一種です。ここでは、マクロウイルスの特徴と感染経路や、具体的な種類と被害例、詳しい対策方法について解説します。感染の仕組みを理解して対策を講じましょう。

サイバーセキュリティ

サイバー攻撃とは?攻撃の目的・種類や手口と被害事例から対策を紹介!

サイバー攻撃とは、サーバやパソコンなどの機器に対して不正アクセスや情報窃取、破壊活動などを行う攻撃の総称です。近年はサイバー攻撃が高度化し、どんな組織もサイバー攻撃にあうリスクがあります。本記事では、サイバー攻撃の種類や手口、被害事例について詳しく解説します。

サイバーセキュリティ

VPNのセキュリティは安全?仕組みやメリットとリスクを解説!

本記事ではVPNのセキュリティについて解説しています。安全性と危険性、仕組み、メリット、さらにはリスクまで詳しく説明しています。最後まで読むと、VPNのセキュリティをよく理解できますので、企業のセキュリティ対策に役立ててください。

サイバーセキュリティ

ネットワークセキュリティとは?リスクと取るべき対策まとめ

本記事ではネットワークセキュリティについて解説しています。ネットワークセキュリティのリスクや事例、必要な対策を詳しく説明しています。企業に欠かせないセキュリティ対策がよく理解できますので、最後まで読んで参考にしてください。

サイバーセキュリティ

マルウェア対策とは?感染の脅威と対処法を事例や感染経路とともに解説!

この記事では、マルウェアの定義、脅威、感染経路、予防対策、感染後の対処法について解説しています。マルウェアはウイルス、トロイの木馬、スパイウェアなどを含み、個人情報の盗難やシステム破壊を目的としています。感染経路は多岐にわたり、予防にはソフトウェアの更新、セキュリティソフトの導入、不審なメールの回避などが必要です。感染後はネットワークの遮断とマルウェアの駆除、データの復旧などが重要です。

サイバーセキュリティ

身代金要求型ウイルス(ランサムウェア)の手口とは?データを守るための対策も紹介!

ランサムウェアとは身代金要求型のウイルスのことを指し、世界中で深刻な被害をもたらしています。その攻撃手口も巧妙化しており包括的なセキュリティ対策が求められます。この記事では、身代金要求型不正プログラムといわれるランサムウェアの概要、感染経路、手口や対策を詳しく説明します。

サイバーセキュリティ

ランサムウェアに感染したらどうする?感染経路と予防法や感染後の対処法を解説!

ランサムウェアの基礎知識と感染による被害、感染経路や予防策、感染したら行う対処法と禁止事項を具体的に解説します。ランサムウェアに感染したら被る金銭被害や業務停止、情報漏えいなどのリスクを回避するために必要なセキュリティ対策や教育など役立つ情報を提供します。

サイバーセキュリティ

マルウェアとランサムウェアの違いとは?特徴や感染経路と対策について解説!

ランサムウェアはマルウェアの一種であり、近年、ランサムウェアを含むマルウェアの被害が増加しています。企業や組織をマルウェアから守るためには、その特徴や対策を正しく理解することが重要です。 そこで本記事では、それぞれの違いや特徴、感染経路、対策を解説します。

サイバーセキュリティ

ソーシャルエンジニアリングの手口とは?特徴や対策と被害事例を解説!

ソーシャルエンジニアリングとは、人間の心理的な隙を突くサイバー攻撃です。本記事ではソーシャルエンジニアリングの特徴や手口について解説します。実際に起きた事例も紹介するので、ソーシャルエンジニアリングの対策に役立ててください。

サイバーセキュリティ

ホワイトリストとは?対策の仕組みやセキュリティのメリットを解説!

ホワイトリストとは、安全と評価したWebサイトやIPアドレス等を定義したリストです。ホワイトリストに登録しているアプリケーションや通信のみ実行を許可します。ホワイトリストに登録していないものは全てブロックするため、高いレベルのセキュリティ対策となります。