Magazine

Quantsマガジン

ネットワークセキュリティとは?リスクと取るべき対策まとめ

本記事ではネットワークセキュリティについて解説しています。ネットワークセキュリティのリスクや事例、必要な対策を詳しく説明しています。企業に欠かせないセキュリティ対策がよく理解できますので、最後まで読んで参考にしてください。

目次

ネットワークセキュリティとは

現代社会において、企業や組織にとって最も重要な資産の一つが、ネットワーク上に存在するデジタル情報です。顧客データ、企業秘密、財務情報など、その内容は多岐にわたり、これらの情報が漏洩したり破壊されたりすれば、企業の存続を揺るがす事態になりかねません。

サイバー攻撃の手口は日々進化しており、標的型攻撃やランサムウェアなど、より巧妙かつ悪質なものが横行しています。攻撃者は金銭の要求だけでなく、企業の評判失墜や業務停止を狙うケースも増えています。

脅威から企業を守るために不可欠なのが、「ネットワークセキュリティ」です。デジタル情報を守るための多層的な防御システムであり、ファイアウォール、侵入検知システム、アンチウイルスソフトなど、さまざまな技術や対策を組み合わせることで、強固なセキュリティ環境を構築します。

ネットワークセキュリティは、単なる「対策」ではなく、企業の信頼性と事業継続性を担保する「生命線」とも言えるでしょう。デジタル時代において、企業が生き残るためには、常に最新のセキュリティ技術を取り入れ、万全の対策を講じることが求められます。

ネットワークセキュリティに必要な要素

ネットワークセキュリティを確立するために欠かせない7つの要素があります。元々はCIAと呼ばれる「情報セキュリティの3大要素」だけでしたが、最近では4つの新しい要素が加わり、計7つとなりました。

この追加された4つの要素によって、より安全で効果的なネットワーク運用が実現できます。

可用性

デジタル社会において、情報へのアクセスはビジネスの生命線です。必要な時に必要な情報にアクセスできない状況は、企業活動に深刻な支障をきたします。この「いつでも情報を利用できる状態」を指すのが「可用性」です。

システム障害や災害など、予期せぬ事態によって情報へのアクセスが遮断されることは、企業にとって大きな損失を意味します。だからこそ、可用性を高めるための対策が不可欠です。

クラウドサービスの活用は、物理的なサーバーの制約を超え、高い可用性を実現する有効な手段です。また、複数のシステムを並行稼働させる冗長化や、停電に備えた自家発電設備の導入も、可用性向上に貢献します。

さらに、事業継続計画(BCP)を策定し、有事の際の情報復旧手順を明確にしておくことも重要です。これらの対策を講じることで、テレワーク環境へのスムーズな移行や、災害発生時の迅速な事業復旧が可能になります。

完全性

デジタル情報は、現代社会のあらゆる場面で利用されています。企業の機密情報から個人のプライバシー、さらには社会インフラの制御情報まで、その範囲は多岐にわたります。

これらの情報が正しい状態に保たれていることは、社会の安定と安全を確保するために不可欠です。「情報の正確性と信頼性」を保証するのが「完全性」です。

情報の改ざんや破壊、紛失は、時に取り返しのつかない結果を招きます。企業の信用失墜、経済的損失、個人情報の漏洩、さらには社会インフラの機能停止など、その影響は計り知れません。

完全性を脅かす要因は、悪意あるハッカーによるサイバー攻撃だけではありません。自然災害や人的ミス、システムの不具合など、さまざまなリスクが存在します。だからこそ、多角的な対策を講じることが重要です。

アクセス履歴の厳格な管理、不正アクセスを防ぐためのファイアウォールやウイルス対策ソフトの導入、そして定期的なデータバックアップは、完全性を確保するための基本的な対策です。

特に、IoT(モノのインターネット)の普及により、身の回りのさまざまな機器がネットワークに接続されるようになった現代において、完全性の重要性はますます高まっています。例えば、自動運転車や医療機器の情報が改ざんされれば、人命に関わる重大な事故につながる可能性もあります。

機密性

デジタル社会において、情報は企業や個人の重要な資産です。特に、個人情報や企業秘密など、取り扱いに注意を要する情報は、アクセスできる人を限定し、厳重に保護しなければなりません。「情報へのアクセスを制限し、秘密を守る」という概念が「機密性」です。

機密性が確保されていない環境では、不正アクセスや情報漏洩のリスクが高まります。悪意ある第三者に情報が渡れば、企業の信用失墜や金銭的損失、個人のプライバシー侵害など、深刻な事態を引き起こす可能性があります。

機密性を高めるためには、さまざまな対策を講じることが重要です。複雑なパスワードの設定、定期的なパスワード変更、アクセス権限の厳格な管理、物理的なセキュリティ対策などが有効な手段として挙げられます。

しかし、セキュリティ対策を強化するあまり、システムの利便性が損なわれては本末転倒です。例えば、パスワードの変更頻度が高すぎたり、アクセス制限が厳しすぎたりすると、業務効率が低下し、ユーザーの不満につながる可能性があります

真正性

現代社会において、情報は絶えず生成され、共有されています。しかし、その情報の真偽を見極めることは容易ではありません。偽造されたデータや誤った情報が拡散されれば、個人や企業、さらには社会全体に深刻な影響を及ぼす可能性があります。

「情報の信頼性と正当性」を保証するのが「真正性」です。

真正性が損なわれた情報は、時に大きな混乱を引き起こします。例えば、偽造された金融取引データは経済を混乱させ、フェイクニュースは社会不安を煽り、なりすましによる詐欺は個人に金銭的被害をもたらします。

脅威から身を守るためには、情報の真正性を確保するための対策が不可欠です。アクセス制限や二段階認証、生体認証などの技術は、情報へのアクセスを正当なユーザーに限定し、なりすましを防ぐための有効な手段となります。

また、デジタル署名は、情報の作成者や改ざんの有無を証明するための強力なツールです。電子署名とも呼ばれ、電子データに暗号技術を用いた署名を付与することで、情報の真正性を保証します。

信頼性

デジタル社会において日々、さまざまなシステムやデータに依存しています。オンラインショッピング、銀行取引、交通機関の運行管理など、その範囲は多岐にわたります。

これらのシステムやデータが正常に機能することは、生活や経済活動を支える上で不可欠です。「システムやデータへの信頼」を保証するのが「信頼性」です。

信頼性が損なわれると、生活にさまざまな影響が生じます。例えば、オンラインショッピングのシステムがダウンすれば、商品を購入できなくなります。銀行システムに障害が発生すれば、預金を引き出せなくなったり、送金ができなくなったりするのです。

さらに、交通機関の運行管理システムが停止すれば、電車やバスが運休し、私たちの移動に支障をきたします。

このような事態を防ぐためには、信頼性を高めるための対策が不可欠です。システム開発の段階で徹底的なテストをおこない、潜在的なバグやエラーを排除することはもちろん、障害発生時の復旧手順を明確化し、迅速な対応を可能にするのも重要です。

また、システムを利用するユーザーへの教育も欠かせません。操作ミスや誤ったデータ入力を防ぐためには、分かりやすいマニュアルを作成し、定期的な研修を実施するなどの取り組みが必要です。

信頼性は、セキュリティの3要素(機密性、完全性、可用性)を支える基盤でもあります。信頼性が確保されなければ、情報の機密性や完全性を維持することも、必要な時に情報を利用することもできません。

責任追跡性

デジタル社会において、あらゆる行動は痕跡を残します。企業活動におけるデータの更新、システムへのアクセス、個人のオンライン上の行動など、その記録は膨大です。そして、これらの記録をたどって、誰が何をしたのかを明らかにできます。

「行動の記録と責任の所在を明確にする」という概念が「責任追跡性」です。

不正アクセス、情報漏洩、システム障害など、デジタル社会におけるトラブルは後を絶ちません。このような事態が発生した場合、迅速かつ正確に原因を特定し、責任の所在を明らかにするのが重要です。

責任追跡性が確保されていなければ、問題解決は困難を極め、再発防止策を講じることもできません。

責任追跡性を高めるためには、さまざまな技術や対策が活用されます。アクセスログやシステムログは、誰がいつどのような操作を行ったのかを記録し、後から追跡が可能です。ログイン履歴や操作履歴も、不正アクセスの検知や原因究明に役立ちます。

また、デジタル署名は、電子データの作成者や改ざんの有無を証明する技術であり、責任追跡性を高める上で重要な役割を果たします。電子署名が付与されたデータは、信頼性が高く、改ざんを防止できます。

否認防止

デジタル社会において、行動の痕跡はデータとして残り続けます。しかし、時にその行動を「なかったこと」にしようとする試みがおこなわれる場合があります。例えば、不正アクセスを隠蔽しようとしたり、契約内容を後から変更しようとしたりといったケースです。

このような行為を未然に防ぎ、責任の所在を明確にするための概念が「否認防止」です。

否認防止は、デジタル社会における信頼の基盤を築く上で欠かせない要素です。もし、自分の行動を後から否定することが許されてしまえば、契約や合意は無効化され、不正行為が横行する可能性があります。

否認防止を実現するためには、さまざまな技術や対策が用いられます。アクセスログや通信履歴は、誰がいつどのような操作を行ったのかを記録し、後から追跡するのを可能にします。ログイン記録や操作履歴も、不正行為の証拠として活用できます。

タイムスタンプは、データがいつ作成されたのか、いつ変更されたのかを正確に記録するための技術です。データの改ざんや偽造を防止し、真正性を保証できます。

デジタル署名は、電子データに暗号技術を用いた署名を付与すると、作成者や改ざんの有無を証明する技術です。デジタル署名が付与されたデータは、高い信頼性と真正性を持ち、否認防止に大きく貢献します。

否認防止は、企業や組織にとっては、コンプライアンス遵守やリスク管理の観点からも重要です。また、個人にとっても、自身の行動に責任を持ち、信頼性の高いデジタル社会を築く上で不可欠な要素です。

ネットワークセキュリティにおける主なリスク

ネットワークセキュリティへの脅威は多様化し、拡大しています。ここでは、主なリスクを9つ挙げて、攻撃内容や被害の詳細を紹介します。

リスク1:ランサムウェア攻撃

ランサムウェアによる攻撃は、コンピュータウイルスの感染による深刻な脅威です。ウイルスが内部データを暗号化し、アクセスを完全に遮断します。

攻撃者は、暗号化されたデータを復元するために「身代金」の支払いを要求し、支払わなければデータを取り戻せないと脅迫します。

被害は広範囲に及ぶケースが多く、企業の通常の業務運営が困難になるのが特長です。一時的な業務停止による損失や、システム復旧のためのコストが発生し、金銭的な被害が非常に大きいと言えるでしょう。

リスク2:サプライチェーン攻撃

サプライチェーン攻撃は、セキュリティ対策が不十分な企業が最初に標的となります。このような企業を経由して、本来の攻撃対象に侵入する手法です。

近年、企業間の協業が増える中で急増しています。攻撃により、企業の収益やブランドイメージが低下するだけでなく、取引先との信頼関係にも壊滅的な打撃を与える可能性があります。

リスク3:ゼロデイ攻撃

ソフトウェアの開発ベンダーが脆弱性対策情報を公開する前に、その脆弱性を悪用した攻撃が発生する場合があります。これがゼロデイ攻撃です。

ゼロデイ攻撃が発生すると、ウイルス感染や情報漏えいといった直接の被害だけでなく、事業やサービスの停止など、広範なシステムやユーザーに影響を及ぼす可能性があります。そのため、脆弱性対策情報が公開された際には迅速な対応が求められます。

リスク4:脆弱性を狙う攻撃

脆弱性を狙う攻撃は、修正プログラムが提供される前に公開された脆弱性を悪用するものです。OSやソフトウェアの脆弱性を標的にします。

脆弱性を補強するためにはパッチの適用が必要ですが、パッチが提供されるまでにタイムラグがあり、その間に攻撃を完全に防ぐのは困難です。また、攻撃に気づかない可能性もあり、根本的な解決策が存在しないため確実な防御は難しいと言えます。

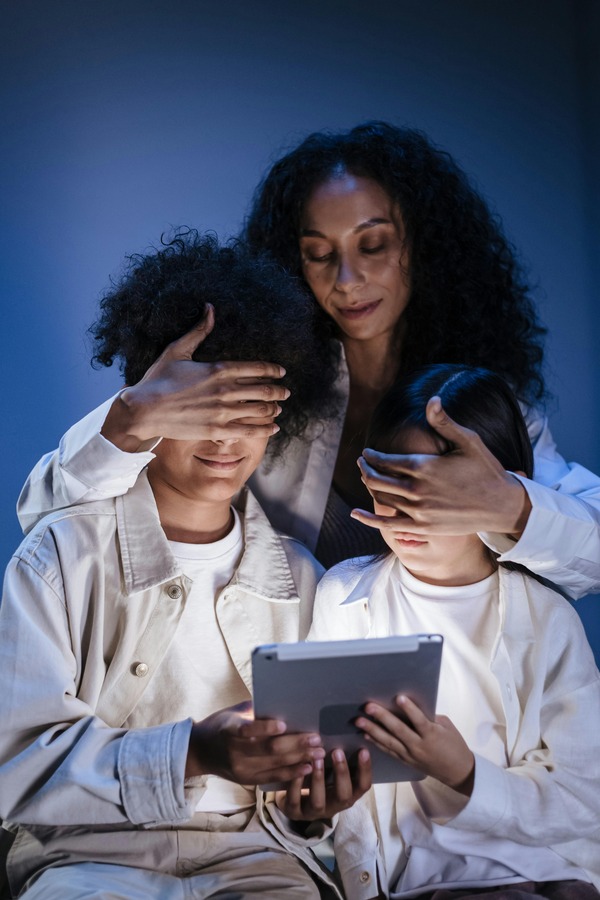

リスク5:内部不正

内部不正とは、社員や元社員が社外への持ち出しを禁止されている機密情報を持ち出す行為を指します。主な原因として、必要以上に広い範囲でのアクセス権限付与、退職者のアカウントが削除されていないこと、USBメモリーなどの外部記憶装置の使用が挙げられます。

故意的な内部不正だけでなく、誤操作といった意図せずに引き起こされるケースもあります。内部不正によって情報漏えいが発生すると、企業の社会的信用は失墜するだけでなく取引先や顧客から損害賠償を求められることもあり、経済的損失も生じるでしょう。

リスク6:標的型攻撃

標的型攻撃は、官公庁や企業といった、特定の組織を狙うのが特徴です。メールの添付ファイルを開かせたり、リンクをクリックさせたりしてウイルスを仕込む手法を用います。

政府機関の機密情報や企業の知的財産を標的とし、情報漏えいや詐欺被害など深刻な影響をもたらします。

リスク7:ビジネスメール詐欺

ビジネスメール詐欺とは、自社や関連会社の経営層や取引先を装って攻撃する手法です。正規のメールのやり取りに割り込んで、取引先などの関係者からの返信に見せかけるため、だまされやすい攻撃手法として知られています。

ビジネスメール詐欺の目的は金銭をだまし取るためであり、日本国内でもこの詐欺により金銭的被害を受けた企業が確認されています。そのため、社員への注意喚起や、自動で怪しいメールを検知するシステムを導入するなどの十分な対策が必要です。

リスク8:不注意による情報漏えい

どれだけ厳重な情報セキュリティ対策を講じても、ユーザーの不注意によって発生する情報漏えいを完全に防ぐことは難しいのが現実です。よくある事例として、メールの誤送信、外部記憶媒体の紛失、システム設定のミスが挙げられます。

これらの問題は社員の意識に大きく依存しているため、社内ルールの徹底やセキュリティに関する教育を強化しなければなりません。

リスク9:リモートワークの不備を狙う攻撃

新型コロナウイルス感染症の拡大に伴い、テレワークが急速に普及しましたが、セキュリティ対策を十分におこなわないまま開始した企業も多く、不備を狙った攻撃が増えています。

リモートワークでのセキュリティリスクの主な原因は、社員の不注意、OSやソフトウェアの更新怠慢、VPNの脆弱性、セキュリティ設定ミスなどです。

リモートワークを推進するにあたり、クラウドやアプリケーションの活用は不可欠ですが、利用方法やルールの徹底が不十分である場合、情報漏えいなどのリスクが高まります。なりすましメールまたはデータ暗号化による金銭要求の被害も報告されています。

ネットワークセキュリティの種類

ネットワークセキュリティの主な種類について、それぞれ詳しく紹介します。

アクセス制御

すべてのユーザーに対してネットワークへのアクセスを許可するべきではありません。潜在的な攻撃者のアクセスを防ぐためには、各ユーザーとデバイスを識別する必要があります。これにより、適切なセキュリティポリシーを適用できます。

コンプライアンスに違反するエンドポイントデバイスをブロックしたり、アクセスを制限することが可能です。このプロセスをネットワークアクセスコントロール(NAC)と呼びます。

アプリケーションセキュリティ

ITスタッフが構築したか購入したかにかかわらず、ビジネスの継続に使用されるすべてのソフトウェアを保護する必要があります。どのアプリケーションにも攻撃者がネットワークに侵入し、悪用に使える穴や脆弱性が存在するためです。

アプリケーションセキュリティには、これらのホールを閉じるために使用するハードウェア、ソフトウェア、およびプロセスも含まれます。

ウイルス対策およびマルウェア対策ソフトウェア

「マリシャスソフトウェア(悪意のあるソフトウェア)」を略して「マルウェア」と呼び、これにはウイルスやワーム、トロイの木馬、ランサムウェア、スパイウェアなどが含まれます。マルウェアはネットワークに悪影響を与えながら、数日から数週間潜伏することがあります。

効果的なマルウェア対策プログラムは、マルウェアの侵入をスキャンするだけでなく、継続的にファイルを監視し、異常を発見してマルウェアを除去し、被害を修復する機能を備えています。

Webセキュリティ

Webセキュリティソリューションの意味は、従業員のWeb利用を規制し、Web起源の脅威を遮断し、有害なWebサイトへのアクセスを阻止する機能の提供です。これらは、オンサイトまたはクラウド環境でWebゲートウェイの安全を守ります。

また、「Webセキュリティ」という用語は、自社のWebサイトを守るために講じる手順を指す場合もあります。

侵入防御システム

侵入防御システム(IPS)はネットワークトラフィックを監視し、攻撃を積極的に阻止します。

高度なシステムでは、大量のグローバルな脅威インテリジェンスを関連付け、悪意のある活動をただブロックするだけでなく、ネットワーク全体で怪しいファイルやマルウェアの動向を追跡し、感染の拡大や再感染を防ぎます。

セキュリティ情報とイベント管理

セキュリティ担当者が脅威を識別し、対応するために必要な情報を集める役割を果たします。物理的なアプライアンス、仮想アプライアンス、サーバー用ソフトウェアなど、さまざまな形態があります。

データ損失防止

組織は従業員が機密情報をネットワーク外に漏らさないように対策を講じる必要があります。データ損失防止の技術は、従業員が重要な情報を不安全な方法でアップロード、送信、または印刷するのを防ぐ手段を提供します。

電子メールセキュリティ

電子メールゲートウェイは、セキュリティ侵害を引き起こす主な脅威源の一つと考えられています。攻撃者は個人情報とソーシャルエンジニアリングの手法を駆使して、緻密なフィッシングキャンペーンを展開し、受信者を騙してマルウェアを仕込んだサイトへ誘導します。

電子メールのセキュリティアプリケーションは、これらの攻撃をブロックし、送信されるメッセージを管理することで機密情報の漏洩を防ぎます。

動作分析

異常なネットワーク活動を検出するには、通常の動作パターンを理解することが必要です。動作分析ツールは、通常とは異なる活動を自動で識別し、セキュリティチームが侵害の可能性を示す兆候を明確に捉え、迅速に脅威に対処するのを支援します。

ネットワークセグメンテーション

ネットワークセグメンテーションにより、ネットワークトラフィックを多様に分類し、セキュリティポリシーを適用しやすくなります。IPアドレスではなくてエンドポイントIDに基づきトラフィックを分類するのが望ましいでしょう。

ロールや位置情報に基づいてアクセス権を設定でき、正しいユーザに適切なアクセスレベルを提供しつつ、怪しいデバイスのアクセスを制限し、修正できます。

ファイアウォール

信頼できる内部ネットワークと信頼できない外部ネットワーク(例えばインターネット)の間の防壁がファイアウォールです。ファイアウォールの設定では、あらかじめ定められた一連のルールに従ってトラフィックを許可したり、ブロックしたりします。

ファイアウォールは、ハードウェア、ソフトウェア、またはその組み合わせで提供される場合があります。

モバイルデバイスセキュリティ

サイバー犯罪者によるモバイルデバイスやアプリケーションへの攻撃が増加しています。今後3年間で、IT組織の90%が個人のモバイルデバイスを使って企業のアプリケーションをサポートするようになると予測されています。

そのため、どのデバイスがネットワークに接続できるかを管理し、接続設定を調整してネットワークトラフィックを非公開に保つことが必要です。

ワイヤレスセキュリティ

ワイヤレスネットワークは、有線のネットワークと比べて安全性が劣る場合があります。厳格なセキュリティ措置を講じずにワイヤレスLANを設置するのは、まるで公共の場にイーサネットポートを設けるようなものです。

悪意のある利用から守るためには、ワイヤレスネットワーク専用に設計されたセキュリティ製品が必要です。

VPN

VPN(バーチャル プライベート ネットワーク)は、通常インターネットを介してエンドポイントからネットワークへの接続を暗号化します。リモートアクセス VPN は、IPsec または Secure Sockets Layer を利用して、デバイスとネットワーク間の通信を安全に認証します。

不正アクセスによる被害事例

現実に起こった被害にはどのような事例があるのでしょうか。不正アクセスによって被害を受けた主な事例を紹介します。

事例1:大手菓子メーカー

2022年3月17日、ある大手菓子メーカーが社内サーバーへの不正アクセスがあったと報告しました。この事例では不正アクセスが発覚すると、企業は直ちに外部ネットワークの接続を切断しましたが、製造ラインを支援するシステムが攻撃を受け、生産活動に部分的な影響が出ました。

さらに、この事例により顧客の個人情報が漏洩した可能性が指摘されています。

事例2:大手電機メーカー

2020年1月に、ある大手電機メーカーで最大8,122人分の個人情報が流出する事件が発生しました。この事例では、ネットワークに不正アクセスがあったことにより引き起こされ、流出した情報には従業員と採用応募者のデータも含まれていました。

この事例によるセキュリティ侵害の背景には、使用されていたウイルス対策ソフトウェアの脆弱性があり、攻撃者は修正パッチがリリースされる前にそこを突いています。その結果、この事例による不正アクセスを阻止できなかったのです。

事例3:決済代行会社

2021年10月から2022年1月までの間に、ある組織の社内ネットワークへの不正アクセスがおこなわれ、データベースから個人情報を含んでいるさまざまな情報が外部に漏洩しました。この事件に関連して、クレジットカードの不正利用が確認されました。

このセキュリティ侵害は、決済データセンターのサーバー上で稼働する特定のアプリケーションの脆弱性を悪用したサイバー攻撃によるものです。初期の推定では漏洩したクレジットカード情報は約46万件とされていましたが、その後の調査で約288万件に上ることが明らかになりました。

事例4:特殊法人

ある特殊法人では、約125万件の個人情報が外部に漏洩しました。この情報漏洩は、職員が外部から送られてきたメールの添付ファイルを開くときに発生しました。

そのファイルにはマルウェアが含まれており、PCが感染した結果、社内LANに接続されていた複数のフォルダから情報が抽出され外部に流出したのです。この事故による加入者情報の変更などの対応措置を完了するのに2週間を要し、その過程で約8億円の経費が発生しました。

事例5:大手国内メーカー

ある大手国内メーカーのヨーロッパ現地法人で使用されていた検査機器がWannaCry(Windows向けのワーム型ランサムウェア)のサイバー攻撃を受けたことから、社内ネットワークに接続されている業務システムサーバーや入退室システムを含む幅広いシステムがウイルスに感染しました。

最初の感染発覚から約3時間後には、業務用PCでのメールの送受信ができなくなり、家電量販店の受発注システムも機能しなくなるなど、社内外に広範囲の影響が出ました。

事例6:大手流通業

ある大手流通業の電子決済システムは、他のWebサイトから漏れたIDとパスワードを使用してログインするリスト型アカウントハッキングにより、続けて不正アクセスされました。

この結果、約800名のユーザーが約3862万円の不正利用被害を受け、会社は被害金額の全額を補償しました。これを受けて、同社はそのサービスの終了および廃止を決定しています。

ネットワークセキュリティで有効な対策

ネットワークセキュリティを強化するためには、サイバー攻撃を防ぎ、企業の情報資産を保護する上で不可欠です。多層的な対策を取り入れると、企業のセキュリティ水準を向上させ、サイバー攻撃のリスクを減少させられます。

代表的なものとして、ネットワークセキュリティで効果的な7つの対策を紹介します。

対策1:セキュリティ対策ソフトの導入

セキュリティソフトウェアの導入は、ウイルスやマルウェアによる脅威からデバイスを守る上で非常に有効です。最新のセキュリティソフトウェアを利用し、継続的に監視と対応を行えば、企業の資産や機密情報の保護が可能になります。

多くのセキュリティソフトウェアはリアルタイム監視と自動更新の機能を搭載しており、新しく発見される脅威に対しても速やかに対応できます。セキュリティソフトウェアを選ぶ際は、信頼性が高く評価されているベンダーから選ぶことが重要です。

対策2:定期的な脆弱性診断

定期的な脆弱性診断とセキュリティ監査は、ネットワークのセキュリティ状況を常にチェックし、脆弱性もしくは不正アクセスの兆候を見つけるのに効果的な手段です。

外部の専門家がおこなうペネトレーションテスト(模擬的な攻撃を通じてセキュリティを検査するテスト)を利用すれば、セキュリティ対策の効果を確認し、必要な改善策を特定できます。

定期的な脆弱性診断により、システムの安全性を監視し、未知の脆弱性や設定ミスが発見された場合には速やかに対応し、セキュリティ対策を更新することが重要です。

外部の専門業者に診断を依頼するのも一つの方法であり、セキュリティレベルを維持と向上が可能です。

対策3:ネットワークセキュリティキーの強化

ネットワークセキュリティキーの強化は、不正アクセスを防ぐ上で重要です。複雑なパスワードを設定し、定期的に更新するのは、基本的ながらも非常に効果的なセキュリティ対策です。

さらに、WPA3などの最新の暗号化プロトコルを活用すると、データの暗号化レベルを向上させ、全体のセキュリティを強化できます。ただし、すべてのデバイスがWPA3をサポートしているわけではないので、WPA2の使用も考慮する必要があります。

対策4:ファイアウォール、 IDS・IPSの導入

ファイアウォールと侵入検知システム(IDS)や侵入防御システム(IPS)の利用は、不正アクセスや攻撃を発見して防止するのに役立ちます。これらのシステムはネットワーク上の怪しい通信を監視し、セキュリティ問題が発生する前に防げます。

ファイアウォールは基本的なセキュリティ対策として不正アクセスを遮断し、IDS/IPSは高度な攻撃や異常なパターンを特定して速やかな対処が可能です。これらのシステムを統合することで、攻撃者が容易に突破できない強固なセキュリティ環境を築けます。

対策5:フィルタリングサービスの導入

ネットワークのセキュリティを強化するためには、WEBサイトやメールの適切なフィルタリングが効果的です。

このフィルタリング技術を利用すると、危険性の高いWebサイトへのアクセスを自動的に阻止でき、フィッシング詐欺サイトやマルウェア感染リスクのあるサイトからのサイバー攻撃を避けられます。

メールフィルタリングでは、メールに含まれるURLが安全であるか、また添付ファイルにマルウェアが含まれていないかをチェックでき、ユーザーをさらなる脅威から保護します。

対策6:不振な通信挙動の検出

基本的なセキュリティデバイスとしてのファイアウォール、IDS、IPSなどが広く利用されていますが、現代の複雑なサイバー攻撃を完全に防ぐのは難しい状況です。

このため「必ずしもすべての脅威を防げない」という現実を受け入れ、「侵入を前提にした」対策が必要とされ、侵入された後の迅速な対応を目的としたセキュリティソリューションが注目されています。

それが「NDR(Network Detection and Response)」です。NDRはネットワーク内の異常な挙動や通信を素早く検出し、管理者に不正アクセスおよびマルウェアの侵入を迅速に報告する能力を持っています。

NDRを用いると、従来の防御手段では捉えられなかったリスクを全面的に把握し、リアルタイムでネットワークに侵入した脅威を検出できるほか、企業の複雑なIT環境や進化するサイバー攻撃に対して効果的な対応が可能です。

対策7:不正接続の禁止

社内ネットワークのセキュリティを維持するためには、個人所有のPCやスマートフォン、タブレットなどの外部デバイスの無断接続を防ぐことが不可欠です。これは情報漏洩やマルウェア感染のリスクを引き上げる可能性があるため、厳重な対策が求められます。

具体的には、社内ポリシーを厳格に適用すること、そして不正接続を検出し阻止するツールの導入が有効です。

社内で承認されたデバイスのみがネットワークに接続できるよう、マルチファクター認証や自動的に未知のデバイスを拒否する設定の適用、VPN経由での接続許可など、複合的なセキュリティ措置を講じると、内部システムの保護を強化し、攻撃者の不正利用を阻止できます。

このような取り組みにより、社内デバイスの安全を確保し、セキュリティ侵害のリスクを大幅に減少させられます。

ネットワークセキュリティまとめ

現代社会において、企業活動はネットワークなしでは成り立ちません。しかし、その利便性と引き換えに、サイバー攻撃のリスクは常に付きまといます。顧客情報や企業秘密など、重要な情報資産が不正アクセスによって漏洩すれば、企業の信頼は失墜し、多大な損害を被ることになります。

サイバー攻撃の手口は日々巧妙化しており、標的型攻撃やランサムウェアなど、企業を狙った悪質な攻撃が後を絶ちません。実際に、多くの企業がサイバー攻撃の被害に遭い、金銭的な損失だけでなく、業務停止や風評被害など、深刻な影響を受けています。

このようなリスクから企業を守るために、ネットワークセキュリティの重要性はますます高まっています。強固なセキュリティ対策を講じることで、不正アクセスを未然に防ぎ、企業の貴重な資産を守れます。

具体的には、外部からの不正侵入を防ぐファイアウォール、不審な通信を検知・遮断するIDS/IPS(侵入検知・防御システム)、Wi-Fiのセキュリティを強化するネットワークセキュリティキーなど、さまざまな対策を組み合わせることが有効です。

また、従業員へのセキュリティ教育も欠かせません。セキュリティ意識を高め、適切な行動を取れるようにすると、人的ミスによる情報漏洩を防げます。

サイバー攻撃は常に進化しており、絶対的な安全はありません。しかし、多層的なセキュリティ対策を講じると、リスクを最小限に抑え、企業の安全を守れます。

コンサルティングのご相談ならクオンツ・コンサルティング

コンサルティングに関しては、専門性を持ったコンサルタントが、徹底して伴走支援するクオンツ・コンサルティングにご相談ください。

クオンツ・コンサルティングが選ばれる3つの理由

②独立系ファームならではのリーズナブルなサービス提供

③『事業会社』発だからできる当事者意識を土台にした、実益主義のコンサルティングサービス

クオンツ・コンサルティングは『設立から3年9ヶ月で上場を成し遂げた事業会社』発の総合コンサルティングファームです。

無料で相談可能ですので、まずはお気軽にご相談ください。

関連記事

サイバーセキュリティ

マクロウイルスとは?オフィス製品に感染する仕組みと対策を解説!

マクロウイルスは、ビジネスに不可欠な「マイクロソフトオフィス」製品のマクロ機能を悪用するマルウェアの一種です。ここでは、マクロウイルスの特徴と感染経路や、具体的な種類と被害例、詳しい対策方法について解説します。感染の仕組みを理解して対策を講じましょう。

サイバーセキュリティ

サイバー攻撃とは?攻撃の目的・種類や手口と被害事例から対策を紹介!

サイバー攻撃とは、サーバやパソコンなどの機器に対して不正アクセスや情報窃取、破壊活動などを行う攻撃の総称です。近年はサイバー攻撃が高度化し、どんな組織もサイバー攻撃にあうリスクがあります。本記事では、サイバー攻撃の種類や手口、被害事例について詳しく解説します。

サイバーセキュリティ

VPNのセキュリティは安全?仕組みやメリットとリスクを解説!

本記事ではVPNのセキュリティについて解説しています。安全性と危険性、仕組み、メリット、さらにはリスクまで詳しく説明しています。最後まで読むと、VPNのセキュリティをよく理解できますので、企業のセキュリティ対策に役立ててください。

サイバーセキュリティ

マルウェア対策とは?感染の脅威と対処法を事例や感染経路とともに解説!

この記事では、マルウェアの定義、脅威、感染経路、予防対策、感染後の対処法について解説しています。マルウェアはウイルス、トロイの木馬、スパイウェアなどを含み、個人情報の盗難やシステム破壊を目的としています。感染経路は多岐にわたり、予防にはソフトウェアの更新、セキュリティソフトの導入、不審なメールの回避などが必要です。感染後はネットワークの遮断とマルウェアの駆除、データの復旧などが重要です。

サイバーセキュリティ

身代金要求型ウイルス(ランサムウェア)の手口とは?データを守るための対策も紹介!

ランサムウェアとは身代金要求型のウイルスのことを指し、世界中で深刻な被害をもたらしています。その攻撃手口も巧妙化しており包括的なセキュリティ対策が求められます。この記事では、身代金要求型不正プログラムといわれるランサムウェアの概要、感染経路、手口や対策を詳しく説明します。

サイバーセキュリティ

ランサムウェアに感染したらどうする?感染経路と予防法や感染後の対処法を解説!

ランサムウェアの基礎知識と感染による被害、感染経路や予防策、感染したら行う対処法と禁止事項を具体的に解説します。ランサムウェアに感染したら被る金銭被害や業務停止、情報漏えいなどのリスクを回避するために必要なセキュリティ対策や教育など役立つ情報を提供します。

サイバーセキュリティ

マルウェアとランサムウェアの違いとは?特徴や感染経路と対策について解説!

ランサムウェアはマルウェアの一種であり、近年、ランサムウェアを含むマルウェアの被害が増加しています。企業や組織をマルウェアから守るためには、その特徴や対策を正しく理解することが重要です。 そこで本記事では、それぞれの違いや特徴、感染経路、対策を解説します。

サイバーセキュリティ

ソーシャルエンジニアリングの手口とは?特徴や対策と被害事例を解説!

ソーシャルエンジニアリングとは、人間の心理的な隙を突くサイバー攻撃です。本記事ではソーシャルエンジニアリングの特徴や手口について解説します。実際に起きた事例も紹介するので、ソーシャルエンジニアリングの対策に役立ててください。

サイバーセキュリティ

ホワイトリストとは?対策の仕組みやセキュリティのメリットを解説!

ホワイトリストとは、安全と評価したWebサイトやIPアドレス等を定義したリストです。ホワイトリストに登録しているアプリケーションや通信のみ実行を許可します。ホワイトリストに登録していないものは全てブロックするため、高いレベルのセキュリティ対策となります。

サイバーセキュリティ

脆弱性とは?意味や危険性と発生原因・対策を徹底解説!

脆弱性の意味は、システムにとって重大な危険性をもたらす設計上の欠陥や誤りです。近年、脆弱性が発見されるとすぐにサイバー攻撃に悪用されるケースも増えています。脆弱性を放置するリスクについて、事例をもとに原因を確認し、適切な対策を実施しましょう。