Magazine

Quantsマガジン

ブルートフォース攻撃とは?総当たり攻撃の被害事例と対策を紹介!

ブルートフォース攻撃とは、あるユーザIDに対して総当たり的にパスワードを変えながら不正ログインを試みる攻撃です。ブルートフォース攻撃は、対策しなければ必ず不正ログインされてしまう非常に危険な攻撃で、金銭被害や個人情報の流出などの被害を受ける恐れがあります。

目次

ブルートフォース攻撃(総当たり攻撃)とは

ブルートフォース攻撃とは、昔から存在する攻撃で、あるユーザに対して総当たり的にパスワードを生成し、ログインできるまで繰り返す攻撃です。単純ですが非常に強力な攻撃で、対策しなければ必ず不正ログインされるという危険な特徴を持ちます。ログイン行為そのものは正規ユーザでも行うため、事前に予防することが非常に難しい攻撃でもあります。ここでは、ブルートフォース攻撃について詳しく紹介します。

ブルートフォース攻撃(総当たり攻撃)の種類

ブルートフォース攻撃とは、基本はあるユーザIDに対して総当たり的にパスワードを変えながら不正ログインを試行する攻撃ですが、現在では対策を回避するため、総当たりではない手法も生み出されています。ブルートフォース攻撃の手法を知ることは、攻撃を防ぐ上で非常に重要です。ここでは、ブルートフォース攻撃の代表的な事例を5つ紹介します。

単純ブルートフォース攻撃

あるユーザに対して、総当たり的にパスワードを生成し不正ログインを試みる攻撃です。パスワードが数字4桁の場合、すべてのパターンで10,000通りしかありません。1秒に1回ずつ試しても約2.7時間でログインされてしまいます。また、現状のブルートフォース攻撃はAIやボットで自動化されており、攻撃回数が飛躍的に増加しています。そのため、短時間で不正ログインの可能性がある非常に危険な攻撃です。単純ブルートフォース攻撃の特徴として、1ユーザID当たりのアクセス数が非常に多い傾向にあります。

辞書攻撃

あるユーザに対して、辞書に掲載されている言葉を組み合わせたパスワードで総当たり的にログインを繰り返し試みる攻撃です。ユーザはパスワードを忘れないために、辞書に載っている意味のある単語を使う傾向にあることから有効とされます。辞書に掲載されている言葉を総当たり的に組み合わせるため、1ユーザID当たりのアクセス数が非常に多い傾向にあります。

ハイブリッドブルートフォース攻撃

ハイブリッドブルートフォース攻撃とは、辞書攻撃とブルートフォース攻撃を組合わせたものです。ユーザはパスワードの末尾に、数字や記号を付ける傾向があります。辞書攻撃により生成したパスワードの末尾に、ブルートフォース攻撃のように数字や記号を付与して総当たり的に不正ログインを試みる攻撃です。

単純ブルートフォース攻撃と同じく、特徴として1ユーザID当たりのアクセス数が非常に多い傾向にあります。

パスワードリスト攻撃(クレデンシャルスタッフィング)

パスワードリスト攻撃(クレデンシャルスタッフィング)はあらかじめ不正に入手したユーザIDとパスワードを使って、Webサイトやサービスへの不正ログインを試みる攻撃です、ユーザIDとパスワードの入手経路は主に以下の通りです。

- フィッシングサイトでユーザIDとパスワードを入力させ盗み出す

- マルウェアで入力したユーザIDとパスワードを盗み出す

- ソーシャルエンジニアリングでユーザとパスワードをのぞき見する

- ダークウェブでユーザIDとパスワードのリストを購入する

不正に入手したユーザIDとパスワードが使いまわしされていると、さまざまなWebサイトやサービスに不正ログインされます。近年、AIやボットで自動化されており、他のWebサイトやサービスへの攻撃回数が飛躍的に増えています。あらかじめユーザIDとパスワードのペアを準備しているため、1ユーザIDあたりアクセス数は1回しかなく、不正アクセスと見破るのが難しい攻撃です。

リバースブルートフォース攻撃

リバースブルートフォース攻撃は不正にパスワードを入手してユーザIDを変えながら不正アクセスを試みる攻撃です。他のユーザと同じパスワードを使っていると不正ログインされます。単純ブルートフォース攻撃と同じく攻撃回数は多いですが、1ユーザIDあたりアクセス数は1回しかないため、不正アクセスと見破るのが難しい攻撃です。

ブルートフォース攻撃(総当たり攻撃)で受ける被害

ブルートフォース攻撃により、不正ログインを受けた場合、正規ログインとの見分けが非常に困難です。一旦、不正ログインされると、正規ユーザとして、金銭被害や個人情報の流出といったさまざまな被害が発生します。ここではブルートフォース攻撃によりどのような被害を受けるのか、事例を紹介します。

被害1:クレジットカードや口座の不正使用

ブルートフォース攻撃で不正ログインされても、正規ログインと見分けがつきません。そのため、正規ユーザが使えるクレジットカードを使った商品購入や、口座からの不正送金といった金銭被害が発生します。

被害2:個人情報・機密情報の流出

不正ログインにより、ユーザ登録されている氏名や住所といった個人情報が盗まれ、流出するおそれがあります。不正ログインされたWebサイトやサービスが、企業で利用しているストレージやサービスの場合は、顧客情報や技術情報、従業員情報等の機密情報が盗まれ流出する危険もあります。また、不正ログインされたことにより、信用の失墜や機会の損失が生じる場合もあります。

被害3:なりすまし

不正ログインにより正規ユーザになりすまし、SNSや掲示板での不適切な投稿や、誹謗中傷するおそれがあります。なりすましを受けたユーザ、誹謗中傷された相手の信用が失墜する危険があり、サービスを提供している企業は信用の失墜だけでなく、管理責任を問われる可能性もあります。

被害4:不正アクセス

不正ログインされ、サービス内容を変更されたり、サービスを退会されたりして、正規のサービスが受けられなくなるおそれがあります。また、一度不正ログインされると、同じユーザIDとパスワードを利用して、別のWebサイトやサービスに不正アクセスされる危険もあります。

被害5:Webサイトの改ざん

不正アクセスにより、Webサイトを改ざんし、不正な情報やデマを広めるおそれがあります。また、Webサイトに悪意のあるプログラムや不正なコードを埋め込み、ランサムウェア等の非常に危険なマルウェアの感染や不正なサイトへ遷移し、個人情報を盗まれる危険があります。

ブルートフォース攻撃(総当たり攻撃)の被害事例

現在までにブルートフォース攻撃により、様々な被害が発生しています。実際にどのような経緯でブルートフォース攻撃に遭ったのか、どのような被害を受けたのかを知ることは非常に重要です。ここでは実際に発生した事例を3つ紹介します。

被害事例1:大学病院

2022年2月に大学病院の教職員メールアカウントが、ブルートフォース攻撃により不正アクセスされた事例です。実在する教職員メールアドレスを名乗るスパムメールが送付されたと、当該教職員から連絡があり発覚しました。海外のIPアドレスから大学病院のメールサーバに2021年3月~9月まで不正アクセスがあり、当該職員含め、3件のアカウントに不正アクセスが確認されました。

この事例では416名の患者や教職員の個人情報が閲覧された可能性がありますが、当事象による被害は今のところ確認されていません。

被害事例2:日本コープ共済生活協同組合連合会

2019年11月に、日本コープ共済生活協同組合連合会のサーバへマルウェアが設置された事例です。ブルートフォース攻撃とみられる攻撃でユーザIDとパスワードが流出。日本コープ共済生活協同組合連合会のWebサイトが不正アクセスされ、マルウェアが設置される被害を受けました。

対策としてWebサイトを一時閉鎖する措置がとられました。顧客情報は隔離された別ネットワークで管理されていたため、情報の流出はないとされています。

被害事例3:セブン・ペイ(7pay)

2019年7月にセブン&アイ・ホールディングスが取り組んだバーコード決済サービス「7pay」で発生した事例です。7payに海外からのブルートフォース攻撃(パスワードリスト攻撃)とみられる攻撃で、不正アクセスが発生しました。被害者は800人以上、被害額は3,800万円以上に上りました。

対策としてユーザのパスワードを一斉に強制リセットする措置が取られました。このブルートフォース攻撃により、2か月後の2019年9月に7payサービスは停止になりました。

ブルートフォース攻撃(総当たり攻撃)の対策

ブルートフォース攻撃は、対策しなければいつか必ず不正ログインされます。ブルートフォース攻撃には様々な種類がありますが、それぞれの攻撃を防ぐための対策が存在します。ここではブルートフォース攻撃の対策を紹介します。

対策1:アクセス制限

ブルートフォース攻撃は、アクセス元を信頼できる対象に限定する対策が有効です。例えば、アクセス元を社内ネットワークのみに限定すれば、外部からのブルートフォース攻撃はブロックできます。ブロックする方法としては、以下の2つがあります。

ブロック方式 | 説明 |

|---|---|

ホワイトリスト方式 | 許可する対象のみをリストで管理。 リストにないアクセスはブロック |

ブラックリスト方式 | ブロックする対象のみをリストで管理。 リストにないアクセスは許可 |

アクセス元を絞り込める場合はホワイトリスト方式、不特定多数からアクセスされる場合はブラックリスト方式と使い分け、アクセス許可を最小限とする対策が極めて有効です。

対策2:海外IPアドレスのフィルタリング

ブルートフォース攻撃は攻撃元が海外からの場合が多いため、海外IPアドレスをブロックする対策が有効です。ただし、海外の拠点を持つ企業の場合は、海外IPアドレスを無条件にブロックできないため、ホワイトリスト方式で、安全な範囲に絞り許可する対策が有効です。

対策3:2要素認証(多要素認証)の導入

2要素認証(多要素認証)とは知識認証、所有物認証、生体認証の中から2つ以上を認証で利用する方法です。認証方法は以下の3種類があります。

認証情報 | 説明 |

|---|---|

知識認証 | パスワード |

所有物認証 | トークンやスマホ、ICカード等 |

生体認証 | 指紋や顔情報、光彩等 |

所有物認証や生体認証は、正規ユーザしか持たないため、ブルートフォース攻撃を受けてもログインされることがなく、非常に有効な対策となります。

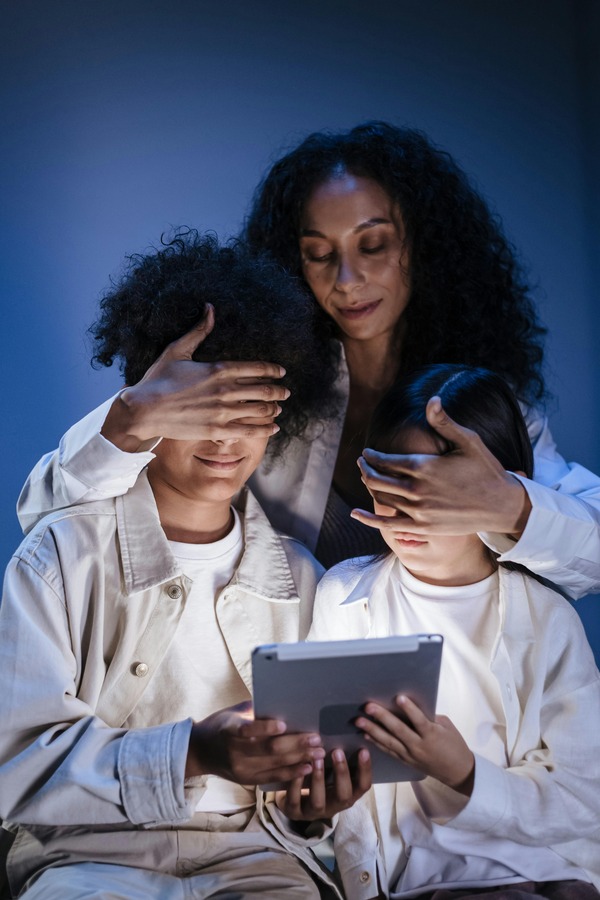

対策4:同一パスワードの使用を禁止

ブルートフォース攻撃の中でも、パスワードリスト攻撃(クレデンシャルスタッフィング)は、あらかじめ不正に準備したユーザIDとパスワードのペアを利用します。そのため、ユーザIDとパスワードを使いまわしていると、不正ログインされるおそれがあります。同一パスワードの使用を禁止する必要があります。

対策5:2段階認証の導入

2段階認証とは、ユーザIDとパスワードでの認証の後に、別の認証方式を組み合わせることです。例えば、ログイン後にワンタイムパスワードやSMSを使った認証コードを送信し、追加認証しなければログインできないといったものです。これらの追加認証で、ブルートフォース攻撃を受けても2回目の認証ができないため、有効な対策となります。

対策6:パスワード設定ルールの厳格化

ブルートフォース攻撃では、総当たり的にログインを試みるため、短いパスワードではすぐに不正ログインされてしまいます。そのため、パスワードを長く、複雑にすることが有効な対策になります。しかし、憶えづらいなどの理由で、簡単なパスワードを設定するユーザがいるため、「パスワードは8文字以上」、「英小文字、英大文字、数字、記号をすべて含める」、「過去10回分は同じパスワードを設定できない」といったルールを設けることで、強固なパスワードを作り出せます。

内閣サイバーセキュリティセンター(NISC)では英大文字(26種類)、英小文字(26種類)、数字(10種類)、記号(26種類)の計88種類をランダムに使い、10桁以上を「強いパスワード」として推奨しています。

インターネットの安全・安心ハンドブック - NISC P32 参照

ただし、現状はコンピュータの処理速度向上により、パスワードを解読する時間が短くなっています。コンピュータの性能向上に合わせて、パスワードの設定ルールの見直す必要があります。

対策7:不正アクセス検知システムの導入

IDS(不正侵入検知システム)やIPS(不正侵入防御システム)、WAF(Web Application Firewall)といった不正アクセスを検知する製品を導入することは非常に有効な対策です。海外IPアドレスからのアクセスや、大量のログイン試行といったブルートフォース攻撃の予兆があった場合、迅速に検知し、通報や通信を遮断する等の対応が可能になります。

対策8:ログイン試行回数の制限

ブルートフォース攻撃は、総当たり的な攻撃が多いため、1ユーザ当たりのアクセス試行が多い傾向にあります。そのため、ブルートフォース攻撃の対策として、ログインを一定回数失敗した場合、ユーザIDをロックすることが有効な対策となります。例えば、銀行のクレジットカードのように、3回パスワードを間違えてクレジットカードがロックされれば、ブルートフォース攻撃によるパスワードが正しかったとしても不正ログインを防げます。

対策9:ログイン端末の制限

ブルートフォース攻撃は、正規ユーザが利用しない、攻撃者の端末からのアクセスになります。そのため、Webサイトやサービスを利用する端末をあらかじめ登録しておき、登録外の端末からのアクセスを制限する方法が有効な対策になります。また、Webサイトやサービスが電子証明書を発行し、電子証明書をインストールした端末のみログインを許可する方法も有効な対策となります。

対策10:AIによる監視

AIによる監視も有効な対策です。ブルートフォース攻撃は正規ログインと不正ログインの見分けが困難な攻撃です。AIに大量のブルートフォース攻撃のパターンを学習させることで、検知が可能になります。また、AIをクラウド上に配置し、膨大なブルートフォース攻撃のパターンを学習させ続けることで、新たなブルートフォース攻撃が発生しても、迅速に検知、対応が可能となります。

ブルートフォース攻撃のまとめ

ブルートフォース攻撃とは、対策しなければいつかは必ず不正ログインされる非常に強力な攻撃方法です。しかし、ブルートフォース攻撃の種類を適切に把握し、それぞれに有効な対策を講じれば、ブルートフォース攻撃のリスクを大幅に下げることが可能です。適切な対策を講じ、ブルートフォース攻撃を防ぐ環境を構築しましょう。

コンサルティングのご相談ならクオンツ・コンサルティング

コンサルティングに関しては、専門性を持ったコンサルタントが、徹底して伴走支援するクオンツ・コンサルティングにご相談ください。

クオンツ・コンサルティングが選ばれる3つの理由

②独立系ファームならではのリーズナブルなサービス提供

③『事業会社』発だからできる当事者意識を土台にした、実益主義のコンサルティングサービス

クオンツ・コンサルティングは『設立から3年9ヶ月で上場を成し遂げた事業会社』発の総合コンサルティングファームです。

無料で相談可能ですので、まずはお気軽にご相談ください。

関連記事

サイバーセキュリティ

マクロウイルスとは?オフィス製品に感染する仕組みと対策を解説!

マクロウイルスは、ビジネスに不可欠な「マイクロソフトオフィス」製品のマクロ機能を悪用するマルウェアの一種です。ここでは、マクロウイルスの特徴と感染経路や、具体的な種類と被害例、詳しい対策方法について解説します。感染の仕組みを理解して対策を講じましょう。

サイバーセキュリティ

サイバー攻撃とは?攻撃の目的・種類や手口と被害事例から対策を紹介!

サイバー攻撃とは、サーバやパソコンなどの機器に対して不正アクセスや情報窃取、破壊活動などを行う攻撃の総称です。近年はサイバー攻撃が高度化し、どんな組織もサイバー攻撃にあうリスクがあります。本記事では、サイバー攻撃の種類や手口、被害事例について詳しく解説します。

サイバーセキュリティ

VPNのセキュリティは安全?仕組みやメリットとリスクを解説!

本記事ではVPNのセキュリティについて解説しています。安全性と危険性、仕組み、メリット、さらにはリスクまで詳しく説明しています。最後まで読むと、VPNのセキュリティをよく理解できますので、企業のセキュリティ対策に役立ててください。

サイバーセキュリティ

ネットワークセキュリティとは?リスクと取るべき対策まとめ

本記事ではネットワークセキュリティについて解説しています。ネットワークセキュリティのリスクや事例、必要な対策を詳しく説明しています。企業に欠かせないセキュリティ対策がよく理解できますので、最後まで読んで参考にしてください。

サイバーセキュリティ

マルウェア対策とは?感染の脅威と対処法を事例や感染経路とともに解説!

この記事では、マルウェアの定義、脅威、感染経路、予防対策、感染後の対処法について解説しています。マルウェアはウイルス、トロイの木馬、スパイウェアなどを含み、個人情報の盗難やシステム破壊を目的としています。感染経路は多岐にわたり、予防にはソフトウェアの更新、セキュリティソフトの導入、不審なメールの回避などが必要です。感染後はネットワークの遮断とマルウェアの駆除、データの復旧などが重要です。

サイバーセキュリティ

身代金要求型ウイルス(ランサムウェア)の手口とは?データを守るための対策も紹介!

ランサムウェアとは身代金要求型のウイルスのことを指し、世界中で深刻な被害をもたらしています。その攻撃手口も巧妙化しており包括的なセキュリティ対策が求められます。この記事では、身代金要求型不正プログラムといわれるランサムウェアの概要、感染経路、手口や対策を詳しく説明します。

サイバーセキュリティ

ランサムウェアに感染したらどうする?感染経路と予防法や感染後の対処法を解説!

ランサムウェアの基礎知識と感染による被害、感染経路や予防策、感染したら行う対処法と禁止事項を具体的に解説します。ランサムウェアに感染したら被る金銭被害や業務停止、情報漏えいなどのリスクを回避するために必要なセキュリティ対策や教育など役立つ情報を提供します。

サイバーセキュリティ

マルウェアとランサムウェアの違いとは?特徴や感染経路と対策について解説!

ランサムウェアはマルウェアの一種であり、近年、ランサムウェアを含むマルウェアの被害が増加しています。企業や組織をマルウェアから守るためには、その特徴や対策を正しく理解することが重要です。 そこで本記事では、それぞれの違いや特徴、感染経路、対策を解説します。

サイバーセキュリティ

ソーシャルエンジニアリングの手口とは?特徴や対策と被害事例を解説!

ソーシャルエンジニアリングとは、人間の心理的な隙を突くサイバー攻撃です。本記事ではソーシャルエンジニアリングの特徴や手口について解説します。実際に起きた事例も紹介するので、ソーシャルエンジニアリングの対策に役立ててください。

サイバーセキュリティ

ホワイトリストとは?対策の仕組みやセキュリティのメリットを解説!

ホワイトリストとは、安全と評価したWebサイトやIPアドレス等を定義したリストです。ホワイトリストに登録しているアプリケーションや通信のみ実行を許可します。ホワイトリストに登録していないものは全てブロックするため、高いレベルのセキュリティ対策となります。