Magazine

Quantsマガジン

マクロウイルスとは?オフィス製品に感染する仕組みと対策を解説!

マクロウイルスは、ビジネスに不可欠な「マイクロソフトオフィス」製品のマクロ機能を悪用するマルウェアの一種です。ここでは、マクロウイルスの特徴と感染経路や、具体的な種類と被害例、詳しい対策方法について解説します。感染の仕組みを理解して対策を講じましょう。

マクロウイルスとは?

マクロウイルスは、Word、Excel、PowerPointなどのマイクロソフトオフィス製品に組み込まれているマクロ機能を悪用するマルウェアの一種です。

1990年代後半から2000年代前半にかけて大流行し、企業や個人に多大な損害を与えましたが、マイクロソフト社がマクロ機能をデフォルトで無効にすることで、鎮静化しました。しかし、近年手口が巧妙化して、再流行するようになっています。

マクロ機能は、繰り返し作業の自動化や作業の効率化ができるオフィス製品の標準機能です。攻撃者はこれに悪意のあるコードを仕込みます。一見、正常なオフィスファイルに見えるため、ウイルスと気付かずにクリックして実行してしまう可能性があります。感染により、情報漏洩、データやソフトウェアの破壊、金銭の請求など、さまざまな被害が発生します。

特に企業や政府機関などは、個人よりも多くの感染が報告されています。機密情報を含む大量のデータを取り扱っており、攻撃者にとって格好のターゲットとなること、業務の関係でさまざまな相手とメールをやり取りするため、オフィスファイルを添付したメールを拡散しやすいこと、業務効率化のためマクロを利用する機会が多いこと、がその理由です。

マクロウイルスの特徴と感染する仕組み

マクロウイルスは、企業や個人の重要システムに、情報漏洩や不正利用、データの改ざんなど、深刻な被害を与える可能性があります。適切な対策を講じるために、まず特徴と仕組みをよく理解する必要があります。

近年のマクロウイルスの特徴

近年流行しているマクロウイルスは、検出されるのを回避するために、手口が巧妙化、複雑化しており、次のような特徴が見られます。

- ソーシャルエンジニアリングを利用して、メールの添付ファイルなどに対する警戒心を緩め、感染させます。ソーシャルエンジニアリングとは、人間の心理的な隙を突き、機密情報を窃取したり、行動を操作したりする攻撃手法です。

- SNSなどで拡散されたURLをクリックする、Webサイトからファイルをダウンロードして開く、特定のプログラムをインストールするなど、感染経路が多様化しています。

- マルウェアのダウンロードや情報窃取、身代金要求など、目的が多様化しており被害が深刻化しています。

- 添付ファイルやダウンロードファイルから直接感染させるのではなく、コマンドやURLなど複数の段階を経て感染させるなど、解析が難しくなっています。

マクロウイルスの感染経路

マクロウイルスの感染経路は、メールにファイルを添付するだけではなく、多岐にわたります。代表的な経路を見てみましょう。

オフィス製品のマクロ実行による感染

マクロウイルスは、マクロ言語を搭載したマイクロソフトのオフィス製品(Word、Excel、PowerPointなど)を通して感染します。オフィス製品のマクロ機能を有効にしている場合、ユーザーがマクロウイルスを含むファイルを開くと、マクロウイルスが自動的に実行されて、感染します。

マイクロソフトオフィス製品はビジネスに不可欠なものとなっており、メールの添付ファイルだけでなく、Webサイト、社内外のサーバーやデータベースなどで目にしない日はない程です。ファイルの取り扱いに十分注意し、マクロ機能はできる限り無効にすることをおすすめします。

ファイルのダウンロードによる感染

マクロウイルスは、インターネットでダウンロードしたファイルに潜んでいることもあります。ユーザーがマクロウイルスを含むファイルを開くと、マクロウイルスが自動的に実行されて、感染します。

怪しげなサイトはもちろんのこと、近年は本物に限りなく近い偽装サイトも数多く存在します。ファイルのダウンロードなどは、信用できるサイトに限って行うようにしましょう。

偽装メールによる感染

マクロウイルスは、偽装メールの添付ファイルやリンクに仕込む形で送られてくることも非常に多いです。ユーザーがマクロウイルスを含むファイルを開くと、マクロウイルスが自動的に実行されて、感染します。

信頼できる企業からのメールも、フィッシング詐欺の偽装メールかもしれませんし、知り合いから届いたメールも、なりすましやパソコンの乗っ取りかもしれません。添付ファイルの取り扱いには、常に注意する必要があります。

マクロウイルスの種類と被害例

過去に発生した主なマクロウイルスとその被害例について解説します。

Melissa

Melissa(メリッサ)は、1999年に登場した初期のマクロウイルスであり、メールに添付されたWordファイルを開くと感染します。そして、Microsoft Outlookのアドレス帳に登録されている中から50人を選び、ウイルス付きのメールを自動送信して拡散しました。

拡散スピードが非常に速いことが特徴で、大量のメール送信により大きな負荷がかかり、企業や政府機関などのメールサーバーが次々とダウンするなど、世界中で猛威を振るったウイルスです。

アメリカでは瞬く間に10万台以上のパソコンが感染、8,000万ドル以上の被害を与えたとして、Melissaを作成したDavid L. Smith(デイヴィッド・L・スミス)は、20ヶ月の禁固刑と5,000ドルの罰金刑を言い渡されています。

Emotet

Emotet(エモテット)は、2014年に登場した、トロイの木馬型のマクロウイルスです。メールの添付ファイルやリンクが主な感染経路で、ファイルを開くことでPowerShellからEmotetをダウンロードし、感染します。

金融情報を盗み取ることを目的として開発されたウイルスで、オンラインバンキングのアカウント情報の窃取、不正な金銭要求などの被害が多数発生しました。感染は減少傾向にありましたが、別の強力なマルウェアやランサムウェアを配布するプラットフォームに進化したことで再注目され、最も危険なウイルスのひとつと言われています。

Concept

Concept(コンセプト)は、1995年に登場した史上初のマクロウイルスで、メールでの添付ファイルや、インターネットでダウンロードしたWordファイルを開くことで感染し、自己増殖するのが特徴です。

Conceptは実行形式ファイルだけではなくデータファイルへも感染する可能性があることを世に知らしめました。目立った被害がないため、ウイルスの新しい形を提示したConcept(概念)と呼ばれています。

ILOVEYOU

ILOVEYOU(アイラブユー)は、2000年に登場したマクロウイルスです。ラブレターを装った「ILOVEYOU」という件名のメールに添付された「LOVE-LETTER-FOR-YOU.TXT.vbs」というファイルを開くことで感染します。

Microsoft Outlookのアドレス帳に登録されているすべての人に、複製を自動送信して拡散しました。前述のMelissaが拡散するのが50件であるのに対し、ILOVEYOUは登録アドレスすべてに拡散するため、発見からわずか1日で、世界中に甚大な被害をもたらしました。

その被害の大きさにも拘らず、ILOVEYOU を作成したフィリピン人学生Onel de Guzman(オネル・デ・グズマン)は、当時のフィリピンに適用法がなかったため、起訴を免れました。

Bagle

Bagle(バグル)とは2004年に登場した、トロイの木馬型のマクロウイルスです。メールの添付ファイルを開くことで感染し、自己増殖するのが特徴です。

Bagleは、セキュリティ対策ソフトウェアを無効化したり、感染した端末にバックドアを仕掛けて、遠隔操作でスパムメールの送信やDDoS(分散型サービス拒否)攻撃などの、悪意ある操作に利用できるようにしたりします。

マクロウイルスの対策方法

マクロウイルスは、マイクロソフトオフィス製品を狙った古くから存在する脅威です。しかし近年、その手口は益々巧妙になってきており、被害の種類は多様化し、規模も拡大しています。

企業活動に深刻な被害をもたらすマクロウイルスから身を守るためには、仕組みを正しく理解し、適切な対策を講じることが非常に重要です。具体的な方法について解説します。

怪しいメールの添付ファイルやリンクは開かない

マクロウイルスの主な感染経路は、メールの添付ファイルです。正規の請求書や発注書に酷似した偽装メールに、WordやExcelファイルへマクロウイルスを含まれている可能性があります。メール本文に書かれているURLをクリックすることで、マクロウイルスを含むファイルをダウンロードさせられることもあります。

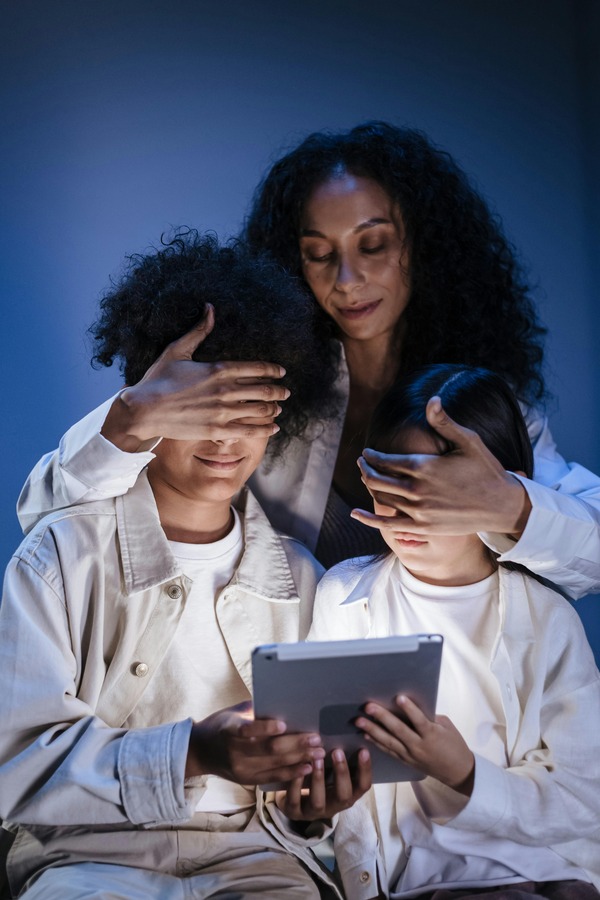

従業員が不審なメールのファイルやリンクを開いてしまうことで、企業や組織全体に、マクロウイルスが拡散する危険があります。従業員教育を徹底し、次のようなルールを周知することが重要です。

- メールを開く前に送信元を確認する

- 添付ファイルを開く前にファイル形式を確認する

- 知らない送信元からのメールの添付ファイルは開かない

- メールの本文に書かれているURLはクリックしない

- 取引先からのメールや安全なファイル形式でも、不審な点がある場合は開かない

- 不審な点がある場合は、送信元に直接連絡を取って確認する

マクロのコンテンツ有効化ボタンを押さない

マクロウイルスは、マイクロソフトのオフィス製品(Word、Excel、PowerPointなど)に搭載されているマクロ機能を悪用するため、マクロの有効化をしてしまうと、ウイルスが実行され、感染することになります。

マクロが含まれるファイルを開くと、「マクロが無効にされました」というセキュリティの警告と共に「コンテンツの有効化」ボタンが表示されます。また、「マクロを有効にしないと文書が正しく表示されない」などの表現で誘導し、マクロの実行を求める場合もあります。

しかし、「コンテンツの有効化」ボタンは絶対に押してはいけない、ということを従業員に周知徹底する必要があります。取引先など信頼できる送信元であっても、偽装メールの場合もありますし、送信元が感染に気付いていない場合もありますので、油断は禁物です。マクロを実行する前に、送信元に確認することが賢明です。

ソフトウェアやOSを最新状態に更新する

マクロウイルスは、ソフトウェアやオペレーティングシステム(OS)の脆弱性を突いたものも存在します。そのため、定期的にセキュリティ更新プログラムを適用して、常に最新の状態に保つことで、脆弱性を解消しておくことが重要です。

マクロウイルス対策の場合でも、全般的なセキュリティ対策の場合でも、オフィス製品やWindows OSだけでなく、ブラウザやアプリケーションなどのソフトウェア全般に対して、同様の処置が必要です。また、従業員に更新を促すだけでなく、管理者が一括で更新するなど、組織的な対策を講じることをおすすめします。

ウイルス対策ソフトの導入をする

マクロウイルスへの感染を予防し、感染してしまった場合の被害を最小限に抑えるため、ウイルス対策ソフトの導入を行い、定期的に最新の定義ファイルに更新することが必要不可欠です。

信頼できるウイルス対策ソフトは、リアルタイムでの監視、マクロウイルスを含むさまざまなマルウェアの検知と駆除、不審なファイルのブロック、定期的なスキャンの実施などの機能を備え、コンピューターを被害から守る重要なツールです。

エンドポイントセキュリティの導入をする

エンドポイントセキュリティは、PCやサーバー、タブレットやスマートフォンなどのエンドポイント(端末機器)を包括的に保護するためのセキュリティ対策です。マクロウイルスだけでなく、ランサムウェアや不正アクセスなど、さまざまな脅威からITリソースを守ります。

エンドポイントセキュリティの主な種類として、EPP(Endpoint Protection Platform)、NGAV(Next Generation Antivirus)、EDR(Endpoint Detection and Response)があり、それぞれ、ウイルス対策ソフトなど感染を予防するもの、AIや機械学習を活用して未知のウイルスに対応するもの、感染後の対策を行うものとなっています。次のような機能があります。

- 不審なふるまいの検知と対応

- データ損失/情報漏洩防止

- アプリケーション制御

- デバイス制御

- ウェブフィルタリング

EPP、NGAV、EDRは、組み合わせて使うことで、より高度な防御体制を構築することができます。特に、企業や政府機関など感染した時の影響が大きい場合、多重の防御で総合的にマクロウイルス対策を行うことが重要です。

マクロウイルスの対策をしよう!

近年、サイバー攻撃は巧妙で高度になっており、従来の対策では十分に防御できないことも増えてきました。その中でも、マクロウイルスは企業にとって看過できない脅威のひとつです。一度感染が拡大してしまうと、事業やサービスに甚大な影響を及ぼします。

マクロウイルスは、Wordや Excelなど、マイクロソフトのオフィス製品に搭載されたマクロ機能を悪用することで、感染を広げていくウイルスです。通常の無害な添付ファイルを開いただけで感染してしまう危険性があり、感染すると、個人情報の流出や重要データの消失、システムダウンなどの深刻な被害に見舞われる可能性があります。

さらに、ランサムウェアなど他のマルウェアとも連携するケースが増えており、被害が深刻化しています。マクロウイルスに感染すると、企業の重要な情報資産を危険にさらすだけでなく、ビジネスの運営にも深刻な影響を及ぼすリスクがあるのです。

マクロウイルスから身を守るために有効な5つの対策があります。①怪しいメールの添付ファイルやリンクは開かない、②マクロのコンテンツ有効化ボタンを押さない、③ソフトウェアやOSを最新状態に更新する、④ウイルス対策ソフトの導入をする、⑤エンドポイントセキュリティの導入をするという対策を日常的に実践することで、マクロウイルスの感染リスクを大幅に軽減できます。

最も重要なのは、IT担当者に任せきりにせず、従業員ひとりひとりがセキュリティ意識を高め、添付ファイルを安易に開かない習慣を身に付け、ソフトウェアのアップデートを怠らないなど適切な行動を取れるようになることが大切です。全社を挙げてウイルス対策に取り組む姿勢が、企業に求められています。

サイバーセキュリティは、社会全体の責任でもあります。従業員のセキュリティ教育の徹底と、技術的な対策の組み合わせが重要です。ウイルス対策ソフトやエンドポイントセキュリティなどのソリューションを導入し、多層防御で万全を期す必要があります。

セキュリティポリシーにウイルス対策を明記して、対策の実施を怠らないようにするのも有効です。従業員が意識を高く持ち、適切な対策を行うことで、企業全体の情報資産を守り、安全なデジタル環境を維持することができるでしょう。

コンサルティングのご相談ならクオンツ・コンサルティング

コンサルティングに関しては、専門性を持ったコンサルタントが、徹底して伴走支援するクオンツ・コンサルティングにご相談ください。

クオンツ・コンサルティングが選ばれる3つの理由

②独立系ファームならではのリーズナブルなサービス提供

③『事業会社』発だからできる当事者意識を土台にした、実益主義のコンサルティングサービス

クオンツ・コンサルティングは『設立から3年9ヶ月で上場を成し遂げた事業会社』発の総合コンサルティングファームです。

無料で相談可能ですので、まずはお気軽にご相談ください。

関連記事

サイバーセキュリティ

サイバー攻撃とは?攻撃の目的・種類や手口と被害事例から対策を紹介!

サイバー攻撃とは、サーバやパソコンなどの機器に対して不正アクセスや情報窃取、破壊活動などを行う攻撃の総称です。近年はサイバー攻撃が高度化し、どんな組織もサイバー攻撃にあうリスクがあります。本記事では、サイバー攻撃の種類や手口、被害事例について詳しく解説します。

サイバーセキュリティ

VPNのセキュリティは安全?仕組みやメリットとリスクを解説!

本記事ではVPNのセキュリティについて解説しています。安全性と危険性、仕組み、メリット、さらにはリスクまで詳しく説明しています。最後まで読むと、VPNのセキュリティをよく理解できますので、企業のセキュリティ対策に役立ててください。

サイバーセキュリティ

ネットワークセキュリティとは?リスクと取るべき対策まとめ

本記事ではネットワークセキュリティについて解説しています。ネットワークセキュリティのリスクや事例、必要な対策を詳しく説明しています。企業に欠かせないセキュリティ対策がよく理解できますので、最後まで読んで参考にしてください。

サイバーセキュリティ

マルウェア対策とは?感染の脅威と対処法を事例や感染経路とともに解説!

この記事では、マルウェアの定義、脅威、感染経路、予防対策、感染後の対処法について解説しています。マルウェアはウイルス、トロイの木馬、スパイウェアなどを含み、個人情報の盗難やシステム破壊を目的としています。感染経路は多岐にわたり、予防にはソフトウェアの更新、セキュリティソフトの導入、不審なメールの回避などが必要です。感染後はネットワークの遮断とマルウェアの駆除、データの復旧などが重要です。

サイバーセキュリティ

身代金要求型ウイルス(ランサムウェア)の手口とは?データを守るための対策も紹介!

ランサムウェアとは身代金要求型のウイルスのことを指し、世界中で深刻な被害をもたらしています。その攻撃手口も巧妙化しており包括的なセキュリティ対策が求められます。この記事では、身代金要求型不正プログラムといわれるランサムウェアの概要、感染経路、手口や対策を詳しく説明します。

サイバーセキュリティ

ランサムウェアに感染したらどうする?感染経路と予防法や感染後の対処法を解説!

ランサムウェアの基礎知識と感染による被害、感染経路や予防策、感染したら行う対処法と禁止事項を具体的に解説します。ランサムウェアに感染したら被る金銭被害や業務停止、情報漏えいなどのリスクを回避するために必要なセキュリティ対策や教育など役立つ情報を提供します。

サイバーセキュリティ

マルウェアとランサムウェアの違いとは?特徴や感染経路と対策について解説!

ランサムウェアはマルウェアの一種であり、近年、ランサムウェアを含むマルウェアの被害が増加しています。企業や組織をマルウェアから守るためには、その特徴や対策を正しく理解することが重要です。 そこで本記事では、それぞれの違いや特徴、感染経路、対策を解説します。

サイバーセキュリティ

ソーシャルエンジニアリングの手口とは?特徴や対策と被害事例を解説!

ソーシャルエンジニアリングとは、人間の心理的な隙を突くサイバー攻撃です。本記事ではソーシャルエンジニアリングの特徴や手口について解説します。実際に起きた事例も紹介するので、ソーシャルエンジニアリングの対策に役立ててください。

サイバーセキュリティ

ホワイトリストとは?対策の仕組みやセキュリティのメリットを解説!

ホワイトリストとは、安全と評価したWebサイトやIPアドレス等を定義したリストです。ホワイトリストに登録しているアプリケーションや通信のみ実行を許可します。ホワイトリストに登録していないものは全てブロックするため、高いレベルのセキュリティ対策となります。

サイバーセキュリティ

脆弱性とは?意味や危険性と発生原因・対策を徹底解説!

脆弱性の意味は、システムにとって重大な危険性をもたらす設計上の欠陥や誤りです。近年、脆弱性が発見されるとすぐにサイバー攻撃に悪用されるケースも増えています。脆弱性を放置するリスクについて、事例をもとに原因を確認し、適切な対策を実施しましょう。